Secu

11e baromètre CESIN : moins d’attaques mais des impacts plus lourds

Par Thierry Derouet, publié le 26 janvier 2026

Le 11e baromètre CESIN–OpinionWay raconte un paradoxe très contemporain : les cyberattaques « significatives » réussies reculent (40 % en 2025), mais quand elles passent, elles pèsent toujours aussi lourd (81 % d’impact business). Et surtout, la menace se déplace : vers les tiers, vers le cloud, vers l’IA, jusqu’à cette nouvelle ombre au-dessus des SI, la « shadow IA », jugée risquée par 75 % des répondants.

«On essaye de faire en sorte que les photos ne soient pas trop floues, mais ce n’est pas toujours évident », prévient Alain Bouillé, délégué général du CESIN, en ouverture de la présentation.

La formule a l’air anodine ; elle résume pourtant l’exercice. Car le baromètre du CESIN n’a jamais promis de raconter toutes les attaques. Il promet de ne retenir que celles qui comptent, celles qui laissent une trace : une atteinte à l’activité, aux données, à la conformité, à l’image. Des attaques « significatives ». Le reste, les tentatives stoppées, les coups ratés, la pluie quotidienne de spam sortent du cadre. C’est une méthode qui raconte l’histoire de la cyber vue par les DSI et RSSI et un bon moyen de ne pas confondre le bruit et la blessure.

Cette envie de rendre les dépendances mesurables, donc gouvernables, on la retrouve aussi ailleurs, dans l’écosystème du CESIN : c’est le même réflexe qui traverse l’Indice de résilience numérique (IRN). Le risque n’est plus un discours : c’est un objet.

Une photographie cadrée et un parti-pris « assumé »

Le chiffre de participation est stable : 397 répondants, interrogés en décembre. Dans l’échantillon, les grandes entreprises pèsent 40 %, les ETI suivent, et le CESIN insiste sur un point : il n’y a pas que les géants. Les PME membres existent, souvent très exposées, souvent très « tech ». Le baromètre assume également son ancrage : une photographie majoritairement française, avec des secteurs variés et des métiers qui savent que la cyber n’a pas d’état d’âme.

40 % : la baisse qui n’autorise pas le soulagement

Le premier chiffre, si on le lit sans contexte, pourrait ressembler à une éclaircie : 40 % des organisations déclarent avoir subi au moins une cyberattaque significative en 2025. La baisse s’inscrit dans une série longue : ce chiffre des « attaques réussies majeures » était de 65 % en 2019, 57 % en 2020.

Alain Bouillé le sait : c’est un chiffre difficile à vendre à une époque saturée de fuites et de rançongiciels. Et il ne le vend pas. Il l’explique. « On constate que ces attaques réussies sont en baisse année après année… mais leur virulence et leur impact sont en augmentation. »

La phrase est importante parce qu’elle change la conclusion. La baisse ne dit pas : « menace en recul ». Elle dit : « défense qui progresse ». Détection plus fine, prévention plus solide, réaction plus rapide. Le monde devient un peu moins naïf. Mais il devient plus brutal quand l’attaque passe.

Car, quand elle passe, elle marque ! 81 % des organisations victimes déclarent un impact sur le business. L’étude détaille ces impacts : perturbations de production, pertes d’image, compromissions de données. Et, au-dessus de ces impacts techniques, une seconde crise, plus rapide, plus visible, crée une nouvelle urgence. Fabrice Bru la décrit presque comme une mécanique inéluctable : l’information fuit plus tôt, la communication s’accélère, et l’entreprise se retrouve à gérer « la crise » alors même qu’elle n’a pas fini de comprendre l’incident !

À LIRE AUSSI :

Les vecteurs restent les mêmes. L’époque change.

Le phishing garde la première place : 55 % des incidents significatifs. Viennent ensuite les failles exploitées : 41 %. C’est la grammaire des attaques. Et puis arrive le troisième vecteur, celui qui élargit le décor : l’attaque indirecte via un tiers (35 %).

« Ce qui remonte de plus en plus dans les têtes de gondole, c’est l’attaque indirecte due au tiers », insiste Alain Bouillé. Là, le baromètre cesse d’être une liste et devient une histoire : celle d’un monde où l’entreprise n’est plus une forteresse, mais un réseau de prestataires, de sous-traitants, d’éditeurs, de services managés, d’API, de composants invisibles. Le risque ne vient plus seulement de la porte d’entrée. Il vient de la porte que vous n’avez pas construite.

L’étude le chiffre : 30 % des répondants estiment que plus de la moitié de leurs incidents sont dus à des tiers. Et tout le monde comprend ce que cela implique : la maturité ne consiste plus seulement à « se protéger », elle consiste à organiser la confiance et à la vérifier. C’est exactement le fil que nous suivions déjà dans notre dossier sur le risque fournisseur, où la question devient inévitable : comment industrialiser l’évaluation quand l’écosystème compte des milliers d’acteurs ?

Alain Bouillé, lui, tranche d’une phrase. « Vous n’allez pas faire un test d’intrusion chez 12 000 fournisseurs. »

Alors on cherche autre chose : 85 % intègrent des clauses de sécurité dans les contrats, 74 % utilisent des questionnaires, et le cyber-rating est employé par 46 % des organisations. C’est imparfait, parfois frustrant, mais c’est la seule manière de passer à l’échelle.

DDoS : quand l’attaque ne vole rien, mais écrase tout

Dans les chiffres, le DDoS n’est pas le premier vecteur. Dans l’imaginaire des RSSI, il a pris une place singulière. L’étude indique que 21 % des organisations victimes ont subi un déni de service distribué. Ce n’est pas « un vol ». Ce n’est pas toujours « une rançon ». Mais c’est bien une interruption.

Et c’est là que l’anecdote fait basculer le baromètre dans le réel. Alain Bouillé évoque l’incident La Poste et lâche une hypothèse qui pèse plus lourd qu’un pourcentage : « Le déni de service, c’est une nouvelle arme de guerre… voire un entraînement à la guerre. » Avec, comme une conséquence logique : « Il faut des armes de guerre pour se défendre. »

Les DDoS sont désormais souvent hyper-volumétriques et s’inscrivent de plus en plus dans des stratégies hybrides et dans un contexte géopolitique tendu.

Fabrice Bru, président du CESIN, et directeur cybersécurité et architecture de la STIME (Groupement Les Mousquetaires) ramène la problématique à la capacité collective : on ne peut pas être seul. L’époque, ici, oblige à penser en termes de partenaires, de mutualisation, d’infrastructures capables d’encaisser mais aussi de développement des coopérations entre les différents acteurs publics et privés de la défense.

Une quarantaine d’outils : maturité, diversité… et vertige

Sur les fondamentaux, le baromètre apporte une bonne nouvelle brute : 88 % des RSSI jugent leurs solutions de cybersécurité adaptées. Les piliers reviennent : pare-feu, EDR, MFA. Et la diversité des outils, paradoxalement, protège aussi contre certaines dépendances. Cela fait maintenant deux ou trois baromètres qu’une telle perception positive se renouvelle. Signe d’une certaine maturité.

Mais la maturité a un coût silencieux : la pile. « C’est une moyenne de trente outils », rappelle Alain Bouillé. Ce que confirme Fabrice Bru qui confie, à l’échelle de son entreprise, utiliser « une quarantaine de solutions cyber. »

Quarante outils, donc quarante intégrations, quarante mises à jour, quarante alertes qui se parlent mal, quarante interfaces qu’il faut faire entrer dans une même gouvernance. La cybersécurité est devenue un système d’exploitation : il faut la piloter, pas seulement l’acheter.

Startups, autonomie stratégique : la souveraineté comme gestion du risque

Il y a aussi, dans cette édition 2026, une forme de lumière pour l’écosystème français : 39 % des répondants déclarent recourir à des solutions issues de startups.

C’est un signe encourageant d’ouverture et une manière de ne pas tout confier aux mêmes acteurs, aux mêmes piles, aux mêmes logiques contractuelles.

C’est aussi une résultante d’une autre réalité 2026 : la souveraineté a changé de ton. Elle se détache des slogans. Elle devient un sujet de « maîtrise ». Alain Bouillé raconte le réveil d’une grande organisation qui avait beaucoup externalisé et qui lance un programme de reconquête : trier ce qui peut rester en cloud public, et ce qui doit revenir sous contrôle, dans des environnements « de confiance ». Le sujet rejoint, au fond, la logique de l’IRN (le nouvel indice de résilience numérique) : cartographier, prioriser, arbitrer.

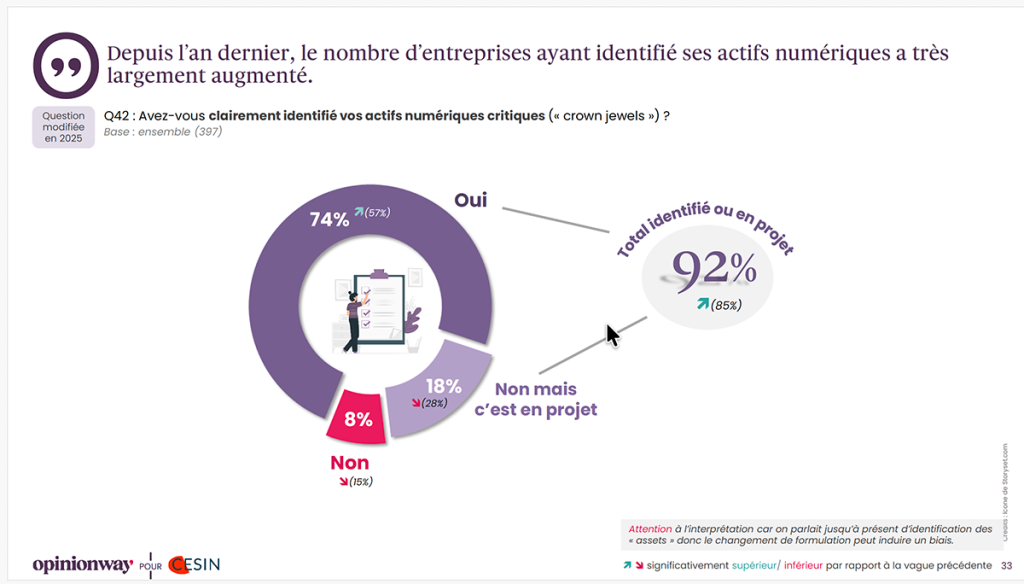

Actifs numériques : progrès net… et prudence assumée

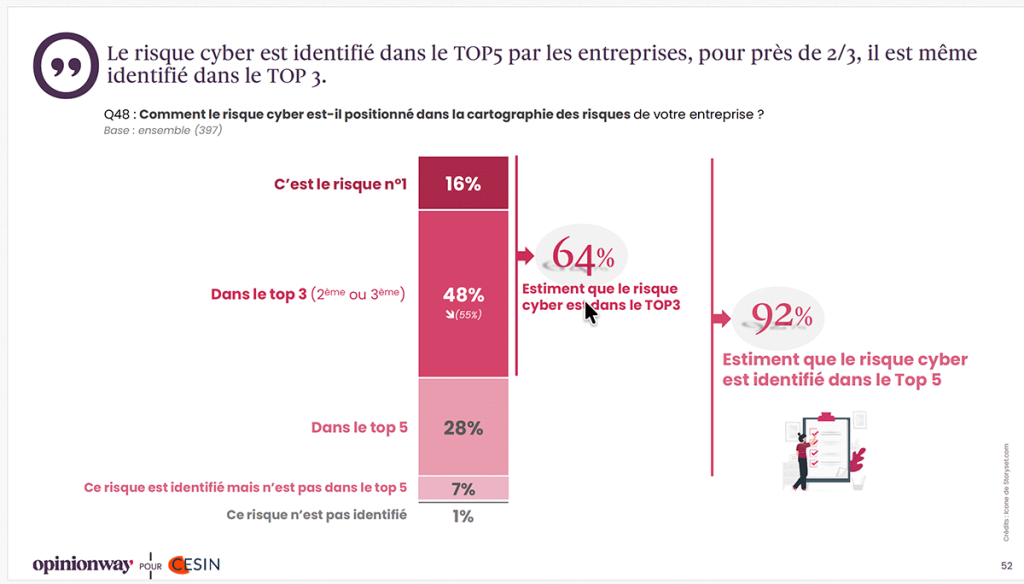

La cartographie avance : 81 % des organisations estiment disposer d’une vision complète de leurs actifs numériques, et 92 % ont identifié (ou sont en cours d’identification) leurs actifs critiques.

Alain Bouillé n’en fait pas un triomphe. Il note une tension : avec le cloud et la prolifération applicative, l’inventaire « parfait » ressemble à un mirage. Mais il croit au moins à la priorisation. Les « joyaux de la couronne » sont mieux identifiés. Et, dans un monde d’arbitrages, c’est souvent ce qui compte.

NIS2, DORA, CRA : la pression monte malgré le retard Français

La réglementation s’impose comme un paysage : 85 % des répondants se disent impactés par au moins une réglementation cyber. NIS2 est citée par 59 %, devant DORA (32 %) et le Cyber Resilience Act (30 %).

Mais le baromètre capte aussi une réalité très française : tant que la transposition tarde, le souffle budgétaire n’a pas encore pleinement frappé. « Quand on n’a pas l’épée de Damoclès au-dessus de la tête, on peut se dire qu’on a le temps », résume Alain Bouillé — alors que, dans les groupes internationaux, les obligations s’installent déjà ailleurs. Pour reposer le décor, voir notre repère sur NIS2 et l’obligation de plans de lutte cyber.

Un chiffre raconte cette période de consolidation : la part des entreprises consacrant 5 % ou plus du budget IT/digital à la cybersécurité recule à 42 % (48 % l’an dernier). Alain Bouillé y voit moins une baisse de garde qu’une phase de digestion : on a acheté, il faut déployer, optimiser, rationaliser. Mais le baromètre pose, en miroir, une limite très concrète : 70 % des répondants estiment ne pas disposer de ressources humaines et financières suffisantes pour répondre aux enjeux actuels. Ce qui n’est pas vraiment rassurant.

Shadow IA : la nouvelle fuite d’usage

La nouveauté la plus nette de l’édition 2026 tient en une expression qui émerge depuis quelques mois : Shadow IA. L’usage de services d’IA non approuvés par les salariés est jugé risqué par 75 % des répondants. Fabrice Bru le résume : « l’IA agrandit la surface d’attaque par les usages ». Et elle rend certaines fraudes plus plausibles. Ce n’est plus seulement un sujet « IT », c’est une question de gouvernance, de contrôle des données, de discipline organisationnelle. Sur ce terrain, notre décryptage du Shadow AI propose des pistes très opérationnelles pour les DSI.

Pas de full cloud et des risques d’abord juridiques

Le cloud, enfin, apparaît comme un fait… mais pas une domination totale. Le « full cloud » reste minoritaire. Et les risques associés sont perçus d’abord comme juridiques et contractuels : clauses difficiles, extraterritorialité, sous-traitance en cascade. Dans ce contexte, récupérer les logs cloud, les rapatrier dans son SIEM, garder la main sur l’investigation devient un geste de maîtrise, pas un luxe.

Pour conclure, le CESIN rappelle que toute une partie de la discussion « Cyber » aujourd’hui porte sur des questions que les tableaux ne savent pas chiffrer : la fatigue, la confiance, l’usure des incidents qui deviennent routiniers dans un paysage d’attaques intenses, fréquentes et rapides et de système d’information toujours plus étendus.

Sans oublier bien évidemment la thématique des budgets. Mais comme le résume Alain Bouillé sans détour : « Si vous trouvez que la sécurité coûte cher, essayez l’insécurité. »

Au final, ce 11e baromètre ne raconte pas une victoire. Il raconte une époque où l’on progresse… pendant que le terrain s’élargit et se complexifie.

À LIRE AUSSI :