Secu

La surface d’attaque à l’ère du cloud : il est urgent d’agir

Par Laurent Delattre, publié le 21 septembre 2023

Le dernier rapport de l’Unit 42 de Palo Alto Networks sonne l’alarme pour les DSI et RSSI : la surface d’attaque des systèmes d’information ne cesse de fluctuer et devient hors de contrôle ! Quelques chiffres inquiétants doivent inviter à une prise de conscience et un urgent passage à l’action.

Avec le cloud, quel que soit sa forme, la surface d’attaque du Système d’information étendu s’est non seulement agrandie mais elle a surtout acquis une nature mouvante qui en complexifie la visibilité et la gestion. Le rapport 2023 « Attack Surface Threat Report » des chercheurs de l’Unit 42 de Palo Alto Networks livre quelques chiffres édifiants et quelques réalités glaciales sur les difficultés – pour ne pas dire incapacités – des entreprises à gérer la surface d’attaque de leur SI au sens large.

Il doit être perçu comme une sonnette d’alarme pour les DSI et RSSI. Voici un résumé des points clés qui méritent leur attention immédiate.

Le Protocole RDP est un Talon d’Achille

C’est l’un des chiffres les plus édifiants du rapport : dans 85 % des entreprises, le très fragile et ciblé protocole RDP (Remote Desktop Protocol) est accessible depuis Internet. Cette vulnérabilité expose les entreprises à des attaques par rançongiciels et à des tentatives de connexion non autorisées. Il est grand temps de fermer ces trous béants dans le SI.

Le Cloud : Une double épée à double tranchant

Désormais, et c’est bien sûr une évidence, le cloud est devenu la surface d’attaque dominante de nos SI, représentant 80 % des risques de sécurité, selon ce nouveau rapport !

Bien que le cloud offre flexibilité et évolutivité tout en proposant des bonnes pratiques fondamentales (le fameux Back to Basics de l’ANSSI) par défaut, il présente également des risques considérables de par le partage des rôles et le manque de maîtrise des configurations cloud.

À LIRE AUSSI :

Chaque mois, près de la moitié des expositions à des risques élevés ou critiques dans le cloud sont dues au déploiement de nouveaux services. Le rapport montre en effet que :

– L’infrastructure IT basée dans le cloud fluctue sans cesse : que ce soit par l’ajout de nouveaux services ou le remplacement des anciens, elle se transforme de plus de 20%, chaque mois !

– Cette constante rotation des services engendre 45% des nouveaux risques cyber introduits chaque mois.

– Environ 95 % des systèmes logiciels arrivés en fin de vie (EoL) des organisations étudiées dans ce rapport sont justement hébergés dans le Cloud. Cela laisse penser que les entreprises tardent davantage à mettre hors service les systèmes obsolètes dans le cloud par rapport à ceux hébergés sur leurs propres infrastructures. Cela montre aussi que certaines entreprises profitent justement du cloud pour basculer d’encombrants systèmes obsolètes hors de leur datacenter mais n’y appliquent pas le renforcement défensif qu’impose des machines qui ne sont justement plus patchées et sont donc plus vulnérables.

– De la même manière, 75% des vulnérabilités repérées dans les infrastructures de développement des entreprises ont été identifiées dans des environnements cloud, ce qui les rend particulièrement attrayantes pour les cyberattaquants.

« Les organisations doivent surveiller activement leur surface d’attaque car elle change constamment et sans visibilité continue, il y aura plusieurs expositions de routine inconnues que les attaquants pourront exploiter » rappelle ainsi Matt Kraning, directeur technique de Cortex Xpanse.

L’automatisation des assaillants

Les cybercriminels utilisent l’automatisation pour exploiter les vulnérabilités à une vitesse alarmante. Ils sont capables de balayer l’espace d’adressage IPv4 en quelques minutes et d’exploiter les vulnérabilités nouvellement découvertes en quelques heures.

Là encore, le rapport donne quelques chiffres qui font froid dans le dos :

– Sur les 30 vulnérabilités et expositions courantes (CVE) analysées, trois ont été exploitées dans les heures qui ont suivi leur divulgation publique et 63 % dans les 12 semaines suivantes.

– Sur les 15 vulnérabilités RCE (Remote Code Execution, autorisant l’exécution de code à distance) analysées par l’Unit 42, 20 % ont été la cible de gangs de ransomwares dans les heures qui ont suivi l’information du public, et 40 % des vulnérabilités ont été exploitées sous huit semaines après leur publication.

À LIRE AUSSI :

Comprendre sa surface d’attaque

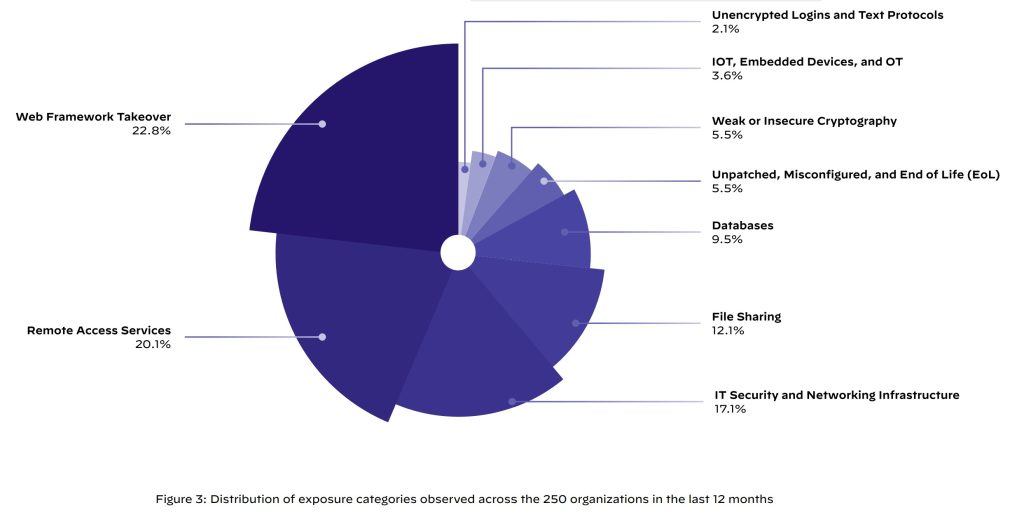

Pour mieux comprendre les priorités des cybercriminels et leurs techniques, les chercheurs de l’Unit 42 ont regardé d’un peu plus près les principales voies d’entrée exploitées dans la surface d’attaque des 250 entreprises étudiées.

Les plus fréquentes sont les attaques contre les frameworks Web (22,8 %), suivies des services d’accès distant (20,1 %, cf le premier paragraphe sur RDP), des systèmes mal configurés ou obsolètes (17,1 %), du partage de fichiers (12,1 %) et des bases de données (9,5 %).

Pour rappel, les attaques contre les frameworks Web visent typiquement des solutions comme WordPress et Drupal pour prendre le contrôle de sites et applications Web. De même, les systèmes non mis à jour sont des proies faciles pour les cyberattaquants puisqu’ils sont faciles à repérer et que les failles connues sont toujours plus faciles à exploiter. Les services d’accès distants sont des portes ouvertes sur les SI soit à travers l’exploitation de failles dans leurs protocoles soit le plus souvent après compromission d’un compte et vol d’identifiants. De par les données qu’elles contiennent, les bases de données sont des cibles appétissantes, les cybercriminels profitant parfois de vulnérabilités mais le plus souvent de mauvaises configurations et de vol d’identifiants. Quant aux systèmes de partage de fichiers, ils ont toujours été une source de vulnérabilité dans la surface d’attaque et avec des services en ligne comme OneDrive, GDrive, Box, DropBox les risques de mauvaises attributions de droits se multiplient.

Des secteurs stratégiques en danger

Comme souvent dans de tels rapports, les chercheurs ont également réalisé une analyse sectorielle. Ils ont ainsi cherché à savoir quels risques dans la surface d’attaque étaient ciblés en priorité selon les secteurs :

– Services Financiers : 38 % des risques sont liés aux services de partage de fichiers.

– Administrations Nationales : 46 % des risques sont liés à l’absence de sécurisation du partage de fichiers et des bases de données.

– Santé : 56 % des environnements de développement sont mal configurés.

– Énergie et Services Collectifs : 47 % des risques sont liés aux tableaux de bord accessibles via Internet.

Ne nous y trompons pas, le rapport d’Unit42, l’un des rares rapports à se focaliser sur la seule problématique de la surface d’attaque, doit être reçu comme un appel à l’action pour les DSI et les RSSI. C’est une piqûre de rappel qu’il faut savoir accepter. Il donne d’intéressantes billes pour mieux prioriser les actions, mieux anticiper les risques et au final mieux protéger les ressources de l’entreprise en maîtrisant mieux sa surface d’attaque. À l’action !

À LIRE AUSSI :