Secu

Bien trop de fuites de secrets d’entreprises via GitHub…

Par Laurent Delattre, publié le 11 mars 2021

Une étude GitGuardian expose au grand jour les mauvaises pratiques des développeurs d’entreprise. Ses révélations doivent interpeler DSI et RSSI et les inviter à prendre des mesures…

Dans son nouveau rapport « State of Secrets Sprawl on GitHub 2021 », GitGuardian constate une croissance, jugée alarmante, du nombre de « secrets d’entreprise » trouvés dans les codes sources exposés au plus grand nombre via GitHub. Pour réaliser son rapport, l’éditeur surveille constamment chaque « Commit » poussé vers la plateforme GitHub publique, soit en moyenne 2 ,5 millions de commits publics par jour. Il faut savoir que 60 millions de repositories sont créés chaque année et quelque 2 milliards de contributions sont ajoutées. Avec une telle volumétrie, GitGuardian a de quoi avoir une bonne idée des mauvaises pratiques en vigueur. Les capteurs de GitGuardian repèrent toutes sortes de « secrets d’entreprise » : clés d’accès aux API, clés privées de chiffrement, certificats, nom d’utilisateurs et mots de passe, etc.

Si 15 % des fuites repérées sur GitHub se produisent dans des dépôts publics appartenant à des organisations, 85 % proviennent de dépôts personnels des développeurs laissés en trop libres accès et pourtant utilisés pour travailler sur des projets d’entreprise. Autrement dit, même les entreprises qui n’utilisent que des repositories privés doivent s’inquiéter de voir leurs développeurs (surtout dans un monde de télétravail) créer temporairement des espaces personnels pour avancer sur leur travail en dehors des contextes de sécurité fixés.

Bien sûr l’erreur est humaine et ces divulgations sont involontaires. Mais ce pourcentage élevé traduit de mauvais processus de contrôle, de mauvaises pratiques, d’anciennes habitudes à éradiquer et parfois un manque de sensibilisation des développeurs au Security by Design.

Sa plateforme a ainsi détecté en 2020 plus de 5 000 secrets par jour pour un total de 2 millions de secrets sur l’année (en augmentation de 20%). Les perturbations engendrées par la pandémie et le confinement dans l’urgence des développeurs expliquent probablement cette forte augmentation alors que les entreprises ont plutôt ces dernières années renforcé leurs règles de développement pour éviter de telles fuites.

Mais quels sont les secrets ainsi mis au grand jour ?

Mais quels sont les secrets ainsi mis au grand jour ?

* 27,6% d’entre eux sont des clés Google ;

* 15,9% d’entre eux sont liés aux outils de développement (Django, RapidAPI, Okta…) ;

* 15,4% dévoilent ouvertement des tables et accès aux bases de données (MySQL, MongoDB, Postgres,…) ;

* 11,1% dévoilent des accès aux messageries (Discord, Sendgrid, Mailgun, Slack, Twilio…) ;

* 8,4% sont des clés d’accès aux API des services clouds de AWS, Azure, Google, Tencent, Alibaba… ;

* 6,7% sont des clés de chiffrement privées ;

* 1,9% sont des accès à des réseaux sociaux ;

* 0,8% sont des accès aux plateformes de versionning (GitHub, GitLab, …) ;

* 0,4% sont des secrets ayant trait aux outils de collaboration (Jira, Zendesk, Trello, Asana, …) ;

* les 12% restants étant liés à des accès CRM, des cryptos, des fournisseurs d’identité ou des systèmes de paiement.

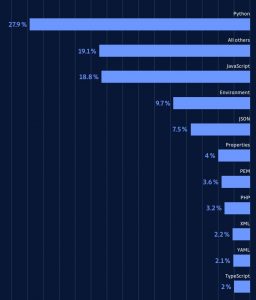

Digital Guardian ne s’est pas uniquement intéressé aux types de secrets. Son étude montre également d’où proviennent ces secrets. Et dans près de 28% des cas, ces secrets ont directement été divulgués dans des codes source Python et dans près de 20% au cœur des codes sources Javascript.

Digital Guardian ne s’est pas uniquement intéressé aux types de secrets. Son étude montre également d’où proviennent ces secrets. Et dans près de 28% des cas, ces secrets ont directement été divulgués dans des codes source Python et dans près de 20% au cœur des codes sources Javascript.

Près de 10% ont été retrouvés dans les fichiers de configuration des environnements de développement et 7,5% dans des fichiers JSON.

Ces résultats doivent interpeler les DSI et les RSSI mais aussi tous les développeurs. Il y a clairement trop d’inattentions et de pratiques relâchées qui peuvent ensuite involontairement servir de base à des cyberattaques ou constituer une fuite d’informations.

Bien sûr, un tel rapport vise également à justifier la raison d’être de GitGuardian. La plateforme permet aux entreprises de surveiller les pratiques de leurs développeurs, de repérer les éventuels risques de fuite (en moyenne, il s’écoule 4 secondes entre le Commit du développeur et la détection d’un risque), d’alerter les équipes de sécurité en plus des développeurs pour affiner les règles et processus (et favoriser la collaboration entre ops et devs). Néanmoins, les chiffres fournis tracent un paysage inquiétant et doivent inviter les développeurs et les responsables de la sécurité à une plus grande vigilance. Le « Security By Design » passe aussi par là.

Source : State of Secrets Sprawl on GitHub – 2021 report (gitguardian.com)