Secu

Plus de la moitié des infiltrations dans les SI ne sont ni détectées ni bloquées…

Par Laurent Delattre, publié le 11 mai 2020

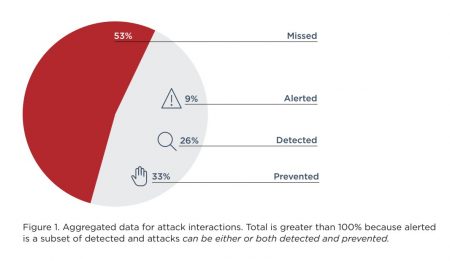

Selon une dernière étude Mandiant Solutions s’appuyant sur l’analyse d’attaques in situ mais aussi l’examen de comportements malveillants et sur les tests de tactiques de cyberattaquants, 91% des attaques contre les SI des entreprises ne génèrent aucune alerte et 53% des infiltrations ne sont pas repérées.

Le dernier rapport « Deep dive into cyber reality » signé Mandiant sur l’efficience de la cybersécurité en 2020 n’est pas très rassurant. Et Mandiant a beau être une filiale de FireEye, le rapport n’est pas très tendre avec les outils de cybersécurité et la façon dont ils sont effectivement utilisés et implémentés au cœur des entreprises. Les rapporteurs notent « un décalage marqué entre les attentes et la réalité des entreprises en matière de capacité à détecter, alerter et bloquer les attaques ».

Des entreprises dans le noir…

Et pour cause, si l’on en croit les chercheurs de Mandiant, seules 9% des cyberattaques constatées ou réalisées ont généré des alertes même si par ailleurs, les protections mises en œuvre ont bloqué ou au moins détecté 59 % des attaques ! Un problème parce que « savoir que l’on est attaqué » est un élément essentiel de toutes défenses. Les cyberattaques sont complexes et composées de multiples étapes. Une alerte est un indicateur précieux car comme le montre parallèlement l’étude, 53% des attaques sont simplement « manquées », non repérées et contrées, par les protections mises en place. Être alerté permet de focaliser son attention sur d’autres signaux et pourrait permettre de contrer certaines de ces attaques non repérées.

Et pour cause, si l’on en croit les chercheurs de Mandiant, seules 9% des cyberattaques constatées ou réalisées ont généré des alertes même si par ailleurs, les protections mises en œuvre ont bloqué ou au moins détecté 59 % des attaques ! Un problème parce que « savoir que l’on est attaqué » est un élément essentiel de toutes défenses. Les cyberattaques sont complexes et composées de multiples étapes. Une alerte est un indicateur précieux car comme le montre parallèlement l’étude, 53% des attaques sont simplement « manquées », non repérées et contrées, par les protections mises en place. Être alerté permet de focaliser son attention sur d’autres signaux et pourrait permettre de contrer certaines de ces attaques non repérées.

Ce manque de remontée des alertes par les équipements et protections est également handicapant pour tous les outils SIEM – devenus indispensables au pilotage de la sécurité des infrastructures – qui ne peuvent exprimer leur potentiel, définir les priorités comme il le faudrait et gérer les incidents comme attendu.

Des problèmes multiples qui ruinent les défenses

Dans le détail, l’étude montre que seules 4% des techniques de reconnaissance utilisées par les hackers remontent des alertes jusqu’au SIEM. En cause, le manque de cohésion des différentes protections, des erreurs de configuration dans la segmentation du réseau, le manque de points de contrôle de sécurité au cœur même du réseau interne, l’incapacité des outils ou des opérateurs à distinguer les flux de reconnaissance des hackers des flux de surveillance normaux du réseau.

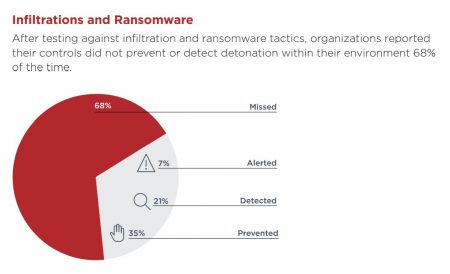

En testant différentes techniques d’infiltration et de diffusion des ransomwares, les enquêteurs de Mandiant ont repéré que les contrôles mis en place n’ont ni déclenché d’alertes ni déclenché de boucliers dans 68% des cas ! En cause, des configurations déployées avec leurs paramètres par défaut plutôt qu’adaptés au réseau et aux risques de l’entreprise, des règles d’exception inadaptées, ou des systèmes pas mis à jour (notamment au niveau des signatures).

En testant différentes techniques d’infiltration et de diffusion des ransomwares, les enquêteurs de Mandiant ont repéré que les contrôles mis en place n’ont ni déclenché d’alertes ni déclenché de boucliers dans 68% des cas ! En cause, des configurations déployées avec leurs paramètres par défaut plutôt qu’adaptés au réseau et aux risques de l’entreprise, des règles d’exception inadaptées, ou des systèmes pas mis à jour (notamment au niveau des signatures).

Idem en ce qui concerne les techniques d’évasion. Dans 65%, les équipements mis en place ne se sont révélés d’aucune utilité ! La cause, une surveillance inadéquate et des erreurs de configuration. Le rapport donne ainsi l’exemple d’une grande entreprise dont certains journaux systèmes (syslogs) étaient envoyés vers le SIEM par le protocole UDP (au lieu de TCP) en passant en outre par un Load Balancer qui s’évertuait à abandonner tout trafic UDP. Dans un tel cas, il est effectivement peu probable que le SIEM ait la moindre visibilité et donc la moindre utilité. La complexité des réseaux est le premier frein à leur sécurisation.

Et les méthodes d’exfiltration de données ne sont guère mieux contrées. Dans 67% du temps, les technologies et solutions mises en place pour parer les exfiltrations ne fonctionnaient pas. En cause notamment le manque d’inspection SSL.

Finalement, c’est dans la lutte contre les malwares et le transfert de fichiers malveillants que les résultats sont les moins mauvais. Pourtant 48% des fichiers n’ont pas été interceptés par les boucliers. Les raisons de ces échecs : les éternelles mauvaises configurations des protections, les aléas autour des signatures mais aussi des technologies de sandboxing sous-dimensionnées et dépassées.

Mandiant constate au final que « les entreprises sont beaucoup plus à risque qu’elles ne le pensent. Des comités de direction jusqu’à ceux qui sont en première ligne de défense, la volonté de renforcer l’hygiène cyber et minimiser les risques est indéniable mais les entreprises doivent opérer davantage de tests et d’analyses pour valider l’efficacité réelle des défenses mises en place. Nos investigations démontrent que, sans mesures de performance de sécurité, les entreprises s’appuient sur des hypothèses qui ne correspondent clairement pas à la réalité. »

Source : Deep dive into cyber reality