LECTURES

Dans cette section, vous retrouverez une partie des archives d'IT for Business, le média des managers du numériques.

Dans l'actualité

-

-

Sommet IA : Elastic tire-elle sur la bonne ficelle ?

Thierry Derouet

3 Juil

-

Nutanix Enterprise Cloud Index 2025 : la France accélère, l’IA générative s’impose

Laurent Delattre

2 Juil

-

Les attaques DDoS contre le secteur financier franchissent un nouveau cap

Laurent Delattre

2 Juil

-

HPE Discover 2025 : en route vers une IT agentique

Laurent Delattre

1 Juil

-

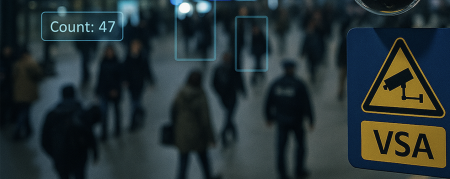

Vidéosurveillance algorithmique : ce que les JO ont (vraiment) testé

Thierry Derouet

30 Juin

-

-

-

La géométrie algébrique pour optimiser le stockage

Charlotte Mauger

27 Juin

-

L’IA remporte une première victoire dans son « Fair Use » des livres copyrightés

Laurent Delattre

26 Juin