Secu

Attaques DDoS : la situation s’aggrave encore !

Par Laurent Delattre, publié le 23 novembre 2021

Sans surprise, un nouveau rapport Lumen vient confirmer que – comme plusieurs autres études publiées ces dernières semaines – le nombre, l’ampleur et la complexité des attaques par déni de service ‘DDoS’ ont significativement augmenté ces derniers mois. De quoi inquiéter tous les DSI et RSSI…

« Les attaques DDoS sont endémiques et leur fréquence ne semble pas faiblir », précise Mark Dehus, Directeur de la sécurité de l’information et de la Threat Intelligence chez Lumen en introduction. « Au contraire, les attaques évoluent, utilisent des méthodes de plus en plus complexes, et visent des services, comme ceux liés à la voix, qui n’ont généralement pas été ciblés ces dernières années. »

Le rapport fournit ainsi quelques chiffres éloquents :

– L’attaque DDoS la plus longue contrée par Lumen pour un client individuel a duré 14 jours.

– L’attaque utilisant la plus importante bande passante contre un même client a atteint les 612 Gbps (au troisième trimestre), une augmentation de 49% par rapport à l’attaque la plus importante jusqu’ici observée par Lumen.

– L’attaque la plus importante en termes de taux de paquets a atteint 252 Mpps, soit une augmentation de 91% par rapport à l’attaque la plus importante jusqu’ici observée par Lumen.

Au-delà des chiffres, la complexité croissante de ces attaques démontre une nette montée en technicité des attaquants : pour la première fois, 28% des atténuations multi-vecteurs réalisées par Lumen impliquaient une combinaison complexe de quatre types d’attaques différents, notamment l’amplification DNS, TCP RST, TCP SYN-ACK et UDP.

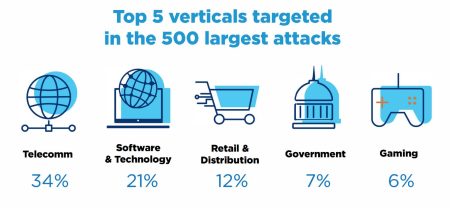

Selon Lumen, les acteurs des Telecom et des logiciels/services informatiques sont les deux secteurs les plus ciblés. Le secteur du Retail arrive en troisième position.

Ces données viennent confirmer d’autres rapports abondant dans le même sens ainsi que les tendances récemment observées. Ainsi, une récente étude Atlas VPN dévoilait une augmentation de l’ordre de 24% des attaques DDoS au troisième trimestre 2021. L’éditeur a ainsi détecté plus de 1000 attaques DDoS quotidiennes en moyenne, un nouveau palier étant ainsi franchi ! 8.825 attaques DDoS ont ainsi été détectées par Atlas VPN sur la seule journée du 18 août dernier !

Dans son dernier rapport, F5 notait que « les attaques de la couche 7 ont bondi de 20 % ces derniers mois, tandis que leur ampleur et la gravité de leur impact ont augmenté de près de 200 % ». La prolifération des API explique en grande partie pourquoi les attaques DDoS sont aujourd’hui si répandues.

2021 a ainsi été une année noire en matière d’attaques DDoS. Une vulnérabilité GitLab a permis à des cybercriminels de porter une attaque DDoS d’une bande passante supérieure à 1 Tbps via un botnet! De son côté, Azure a du contrer une attaque record d’une bande passante de 2,4 Tbps en août, attaque menée contre l’un de ses clients européens.

Par ailleurs, pour illustrer l’idée que les attaquants visent désormais de nouvelles cibles, « une cyberattaque coordonnée sans précédent a frappé fin octobre plusieurs fournisseurs de services de voix sur IP (VoIP) basés au Royaume-Uni, explique Pierre-Louis Lussan, country manager France de Netwrix. Ce type d’attaque par déni de service distribué (DDoS) fonctionne en inondant un site Web de trafic Internet dans le but de le mettre hors ligne, ou de le rendre inaccessible. La campagne malveillante récente visait les fournisseurs de VoIP qui offrent des services téléphoniques aux entreprises britanniques, y compris les services d’urgence. » Pour lui, ces attaques DDoS sur les fournisseurs VoIP s’apparentent à une nouvelle forme de ransomware. REvil serait d’ailleurs le botnet utilisé pour porter l’attaque.

Pour les acteurs VoIP, ces attaques sont particulièrement inquiétantes car très difficiles à contrer dans leur cas. « Il existe deux manières de se défendre contre les attaques similaires à celle ayant visé les fournisseurs de VoIP, c’est-à-dire par inondation d’UDP (User Datagram Protocol) explique Pierre-Louis Lussan. L’une consiste à limiter les réponses du serveur à ce faux trafic, mais cela peut affecter le trafic légitime. La deuxième méthode tend à filtrer le trafic DDoS aux bords du réseau ; ce qui n’est pas non plus aisé car les filtres doivent être ajustés constamment et en temps réel pour suivre les différents cycles d’une attaque. »

Cette recrudescence des attaques DDoS doit inquiéter les entreprises. Forrester invite d’ailleurs leur RSSI à se pencher sur les récentes attaques DDoS et les risques qu’elles posent à leurs Business. Par ailleurs, dans ses prédictions 2022 en matière de cybersécurité, Forrester anticipe qu’un botnet IoT lancera une attaque record pour mettre à genoux une infrastructure de communications critique.

Source : Lumen Technologies