Secu

La guerre au Coronavirus est aussi une guerre Cyber…

Par Laurent Delattre, publié le 30 mars 2020

Les temps sont durs pour les RSSI et les experts en cybersécurité. Confinement, désorganisation des équipes, chaos dans les processus et une anxiété latente chez tous les utilisateurs… Même dans leurs rêves les plus fous, les cybercriminels n’avaient imaginé autant d’opportunités réunies en même temps…

Depuis deux semaines, les cyberattaquants et cybercriminels s’en donnent à cœur joie. Le chaos organisationnel engendré par la mise en confinement des salariés des entreprises et l’angoisse latente dans la population leur offrent de multiples opportunités pour dérober des identifiants, réaliser toutes formes de chantage et placer des bombes à retardement au cœur des infrastructures.

Des collaborateurs très vulnérables

Si un collaborateur « averti » en vaut deux, un collaborateur « inquiet et anxieux » est inversement deux fois plus vulnérable. La pandémie de coronavirus est un sujet qui monopolise les opinions et les mots clés qui y sont associés arrivent en top des recherches sur tous les moteurs. Toutes les conditions sont réunies pour assurer aux cybercriminels des succès faciles.

La principale menace est bien évidemment le Phishing autrement dit le fait d’attirer les internautes vers des sites factices pour dérober des identifiants ou pousser des malwares est devenu. Tout est bon : faux sites bien placés dans les moteurs de recherche, liens malveillants sur les réseaux sociaux, liens dangereux et pièces attachées infectées distribués par emails, etc.

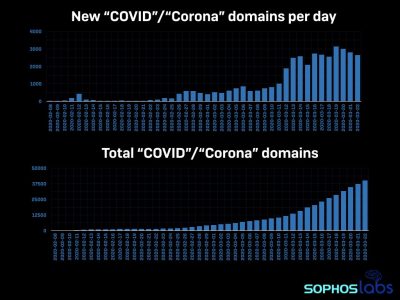

Google a noté une augmentation de 350% des sites de Phishing en mars ! Entre le 9 mars et le 23 mars, les chercheurs ont ainsi repéré 316 523 nouveaux sites factices relatifs au Coronavirus. Sur la seule journée du 21 mars, ils ont ainsi détecté 67 000 nouveaux sites frauduleux !

Autre grande tendance, conduire les utilisateurs à télécharger de faux clients d’outils de collaboration. En tête des cibles, Teams et Zoom. Check Point note une recrudescence de fichiers malveillants portant des noms tels que portant des noms tels que « zoom-us-zoom_######.exe » et « microsoft-teams_V#mu#D_##########.exe » (où # représente un pseudo numéro de version). De même Check Point constate que, depuis le début de l’année, plus de 1 700 nouveaux domaines ont été enregistrés comportant le mot « zoom », dont 25 % d’entre eux au cours de la semaine dernière.

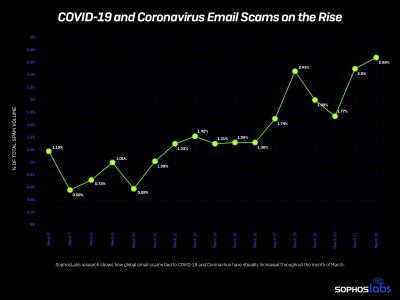

Barracuda Networks note une augmentation de 667% des emails de phishing depuis le début du mois de mars par rapport à février : 2% des emails de phishing portent directement sur le coronavirus, la plupart utilisent plutôt des sujets connexes pour inquiéter les utilisateurs comme des annulations de rendez-vous ou de réservation, des retards de livraison, etc.

SophosLabs a repéré plusieurs campagnes de chantage et d’extorsion de fonds adaptant les techniques de « sextorsion » (sur le thème ‘on a une vidéo qui prouve que vous fréquentez tel ou tel site pornographique, on va la diffuser si vous ne payez pas’) à la pandémie : « je suis en train de mourir du Coronavirus. Mes Parents/Mes enfants vont être sans ressource : versez xxx euros en Bitcoin sur ce compte… ».

Autre version, des cybercriminels se font passer pour des organisations caritatives et des organismes d’aide comme le ‘Solidarity Response Fund’ de l’OMS dédiés au COVID-19 pour inciter les victimes à leur envoyer des Bitcoins. Darktrace constate, par la voix de son Country Manager France, Emmanuel Mériot, « une augmentation des « fearware », des courriers électroniques qui semblent légitimes en faisant référence à des sujets d’actualité (généralement ceux qui incitent à la peur ou à l’anxiété) mais qui sont en réalité malveillants ».

Autre méthode plus originale, repérée par BitDefender, une nouvelle attaque qui cible les routeurs Linksys et modifie leurs paramètres DNS, pour diriger les utilisateurs vers une page web liée au COVID-19 qui diffuse des logiciels malveillants.

Sans compter les attaques qui se sont multipliées sur tous les sites de streaming vidéos pirates et les sites de jeux en ligne pour exploiter les vulnérabilités des systèmes et pousser des codes malveillants.

Entre les utilisateurs qui « lâchent » leurs identifiants professionnels Office 365, G Suite et autres sur des sites de Phishing, ceux qui utilisent les mêmes identifiants pour les services personnels et professionnels et les infections des PC personnels ou prêtés par l’entreprise pour le travail à distance, les entreprises voient en ce moment les risques portés par les utilisateurs se multiplier exponentiellement.

Des organismes sur-attaqués

Depuis plusieurs semaines, l’Organisation Mondiale de la Santé doit faire face à une multiplication des cyber-attaques contre ses ressources informatiques et des tentatives d’intrusion dans ses systèmes. Parallèlement, l’organisation constate au moins un doublement des tentatives d’usurpation des identités des membres de l’organisation afin d’attaquer les organismes, centres de recherches et laboratoires médicaux avec lesquels elle est en contact.

Dans un blog récent SophosLabs signale avoir repéré de très nombreuses « attaques par phishing usurpant l’identité de l’OMS, du CDC et d’autres organismes de soins de santé pour propager des malwares via des documents malveillants prenant l’apparence de communiqués officiels sur la manière de se protéger pendant cette pandémie ».

Des entreprises fragilisées

Le 16 mars dernier, une vaste opération DDoS (attaque par déni de services) a été menée contre le département américain de la santé et notamment contre son site Web.

Le 16 mars dernier, une vaste opération DDoS (attaque par déni de services) a été menée contre le département américain de la santé et notamment contre son site Web.

D’autres entreprises, dont celles qui disposent d’un site de vente en ligne, ont dû affronter à la fois une augmentation de leur fréquentation et des attaques DDoS d’importance. C’est notamment le cas de l’allemand Liefrando dont les sites Takeaway.com et Pizza.de se sont retrouvés paralysés avec à la clé une demande de rançon en bitcoins.

Autre tendance forte, l’attaque sur les VPNs. Là encore, bien des entreprises doivent déjà se battre pour supporter l’augmentation de la charge sur leurs VPN. Mais les attaquants en profitent pour mener des attaques de type SSL flood pour saturer les systèmes et empêcher le télétravail des collaborateurs.

Ainsi Link11 a constaté une augmentation de 30% des attaques DDoS entre le 17 février et le 9 mars. Ils n’ont pas communiqué depuis. Mais ils ont probablement d’autres chats à fouetter. Car entre le 17 février et le 9 mars le LSOC de Link11 a dû défendre les entreprises contre 20 349 minutes d’attaques ininterrompues. Et depuis, la crise de Coronavirus n’a fait que prendre de l’ampleur tout comme les attaques et menaces qui surfent sur la thématique.

Laurent Nezot, Sales Director France chez Yubico, rappelle que « les périodes d’incertitudes sont généralement des moments privilégiés pour les pirates informatiques qui tentent de tirer profit de la situation, comme nous avons pu le voir depuis quelques jours déjà, avec des attaques par phishing ciblées sur le thème du coronavirus ou encore des attaques DDoS. Il est donc impératif que les entreprises mettent en œuvre des plans d’urgence qui donnent la priorité à la protection des employés à distance contre les cybermenaces, tout en veillant à ce que la productivité ne soit pas affectée ». Il invite par ailleurs les entreprises à aborder les cybermenaces de front et à adopter plus largement « l’authentification multifacteur renforcée, au-delà de la combinaison traditionnelle de mot de passe et de nom d’utilisateur, car elle représente aujourd’hui l’un des moyens les plus efficaces pour lutter contre les cybercriminels et éliminer la menace d’attaques évolutives à distance ».

Une chose est sûre, les prochains rapports « Cyber Sécurité » des fournisseurs de solutions vont être plus intéressants à compulser que d’ordinaire et nous donner une vue plus complète du panorama des menaces qui s’abattent sur les systèmes d’information en cette période de pandémie.