Secu

L’UE passe ses logiciels open source au crible du Bug Bounty

Par Marie Varandat, publié le 09 octobre 2020

L’Union européenne a lancé deux vastes programmes pour vérifier la sécurité des principaux logiciels open source utilisés par ses institutions. Étonnants à bien des égards, ces programmes ont été conçus comme une démarche pour le bien commun et non pas pour garantir la sécurité des implémentations effectuées par l’UE.

En 2014, lorsque la vulnérabilité Heartbleed a causé plus de 500 millions d’euros de dégâts dans le monde, l’Union européenne a estimé qu’il devenait impératif de sécuriser les logiciels open source qu’elle utilisait. Dans un premier temps, le Parlement européen a voté le projet pilote EU-FOSSA (Free and Open Source Software Auditing). Doté d’un million d’euros, il était concentré sur les logiciels utilisés par la Commission européenne et notamment le serveur HTTP d’Apache et KeePass. À cette occasion, des consultants informatiques ont examiné le code manuellement, recherchant les éventuels problèmes fonctionnels et les vulnérabilités.

15 logiciels open source analysés

Deux ans après ce premier projet, en 2017, l’EU a décidé d’élargir son périmètre d’intervention à d’autres institutions européennes, optant cette fois-ci pour la méthode du Bug Bounty. Doté d’un budget de 2,6 millions d’euros, EU-FOSSA2 prévoyait trois plateformes de Bug Bounty, intervenant en cascade : Intigriti/Deloitte, HackerOne et Econocom/Yeswehack. Comme nous le verrons plus loin, l’ordre de cette cascade est important et a eu des conséquences pour les acteurs. Ces plateformes ont été chargées d’analyser 15 logiciels : Keepass, Apache Tomcat, PHP Symfony, WSO2, Drupal, 7Zip, DSS, FLUX TL, glibc, Notepad++, FileZilla, Apache Kafka, PuTTY, VLC et midPoint.

Ce second projet a débuté en janvier 2019. Chaque programme a été opérationnel pendant un minium de six mois, le dernier ayant été clôturé en mars 2020. « L’un de nos principaux objectifs était de nous rapprocher des communautés open source et de collaborer étroitement avec elles afin de comprendre comment la sécurité de leurs logiciels est envisagée et conçue, précise la Direction Générale de l’Informatique DIGIT de la Commission européenne. Nous avons aussi fait en sorte que le projet permette un rapprochement et un échange avec les parties prenantes des projets open source dans le monde de l’entreprise, au niveau des États membres et des services publics européens ».

200 vulnérabilités identifiées

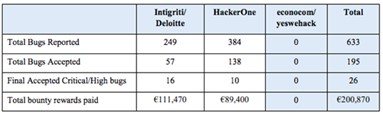

Au cours de cette année de Bug Bounty, les plateformes ont identifié 633 vulnérabilités logicielles, la palme revenant à HackerOne avec 384. Seulement 195 ont finalement été acceptées, dont 26 failles critiques. Au total, l’EU a versé 200 870 € de primes aux hackers éthiques.

Chargé de la réalisation technique en termes de conception du champ d’application, de la collaboration avec les équipes open source, de gérer les processus internes de validation et de recruter les hackers, Shlomie Liberow de HackerOne revient sur l’originalité de ce projet : « Nous avons réuni une équipe de hackers provenant de 23 pays différents. Pouvoir travailler directement avec les équipes responsables de logiciels aussi populaires et répandus était une expérience unique. D’autant que les noms des hackers éthiques qui ont remonté des failles figurent désormais dans les mises à jour de sécurité mises en place pour corriger les bugs. Ce n’est pas rien ».

Plus amer, Guillaume Vassault-Houlière, président et co-fondateur de YesWeHack, regrette de ne pas avoir eu le loisir de finalement participer à cette opération : « Nous avons été sélectionnés sur un marché en cascade, mais la donne était faussée dès le départ. Quand on fait intervenir en premier un petit prestataire dont on sait qu’il ne pourra pas remplir la totalité de la mission, c’est pour mieux donner le loisir au second d’agir. Sachant que ce second est numéro un mondial du Bug Bounty, nos chances de participer à l’opération étaient pipées dès le départ, le numéro un mondial ayant bien entendu les moyens de mener à bien à telle opération. À l’heure où la France et l’Europe parlent de souveraineté et d’indépendance numérique, positionner un acteur américain devant un acteur européen, qui avait pourtant les mêmes capacités pour mener à bien cette mission, relève d’une géopolitique que l’on a du mal à comprendre ».

Et d’ajouter « Ce projet demeure une excellente démarche pour le bien commun. Il garantit que les logiciels testés à un instant T sont sécurisés. Mais les logiciels open source évoluent sans arrêt et sont le fruit de nombreuses contributions. De plus, ils n’ont pas été testés en situation et rien ne garantit que leur implémentation n’ait pas introduit des failles. Autrement dit, EU-FOSSA 2 ne permet pas de dire que les environnements informatiques de l’Union européenne sont sécurisés ».

Par Marie Varandat