Secu

Microsoft : toujours un max de vulnérabilités malgré l’initiative SFI

Par Laurent Delattre, publié le 30 avril 2025

La Secure Future Initiative de Microsoft peine à inverser la courbe des vulnérabilités : malgré une mobilisation inédite, la hausse du nombre de failles et l’évolution défavorable de leur nature soulignent l’ampleur du chantier. Le nouveau rapport 2025 de BeyondTrust ne va pas vraiment calmer le ras-le-bol des RSSI et des DSI face à l’augmentation inéluctable des failles…

2024 a marqué un tournant important pour Microsoft : c’est l’année où le groupe a réellement déployé sa Secure Future Initiative (SFI), censée remettre la sécurité « au-dessus de tout » au sein de la firme.

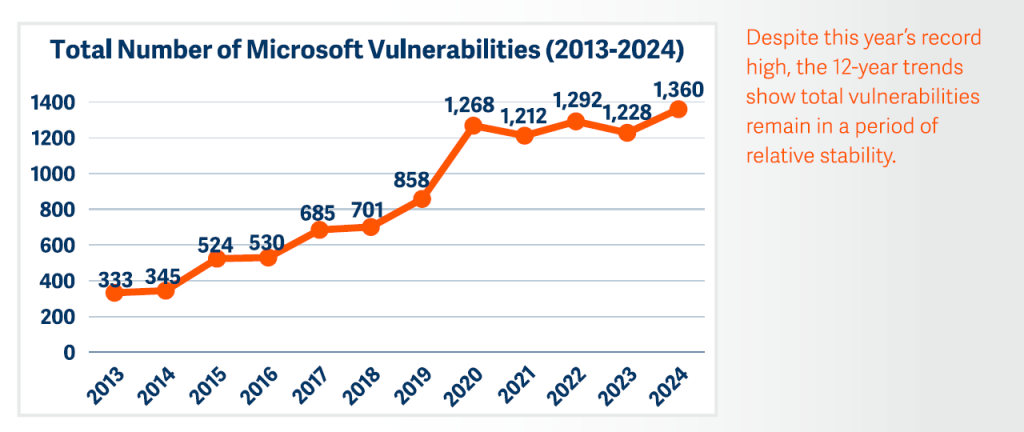

Pour autant, le tout nouveau « Microsoft Vulnerabilities Report 2025 » de BeyondTrust montre que l’inflexion tant attendue n’est pas encore au rendez-vous et que la route est encore longue : 1 360 failles ont été recensées sur l’année, soit un nouveau record et une hausse de 11 % par rapport au précédent pic historique de 2022.

Alors que DSI et RSSI continuent de grogner face à la croissance des vulnérabilités logicielles, le rapport montre que l’accalmie entraperçue l’an dernier (avec une baisse de 5% des vulnérabilités) n’était pas une tendance de fond mais simplement un aléa de parcours.

Plus… et Moins… à la fois…

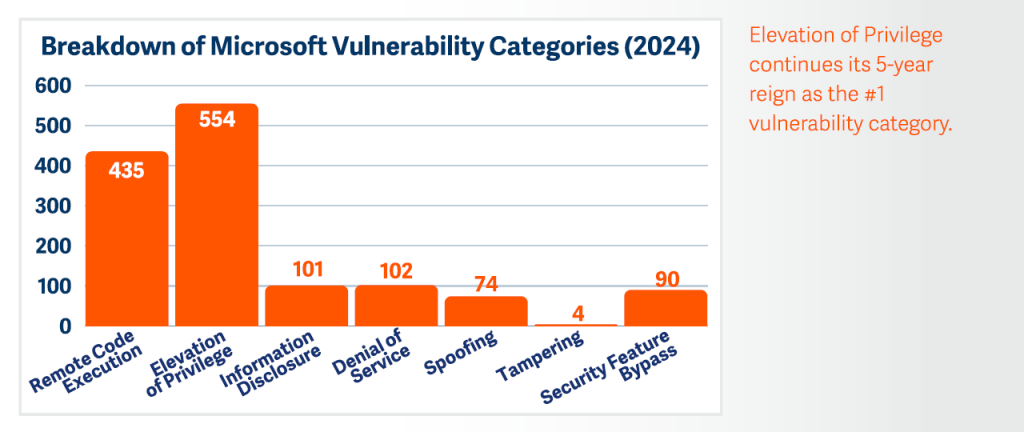

Reste que si la volumétrie progresse, la gravité des failles, elle, décroît néanmoins : seules 78 vulnérabilités sont classées critiques par Microsoft, contre 84 un an plus tôt, et 196 en 2020. Cette baisse masque toutefois une évolution défavorable de la nature des failles. L’élévation de privilèges représente toujours 40 % des cas, l’exécution de code à distance reste la seconde catégorie, et le contournement des mécanismes de sécurité bondit de 60 % (90 failles). « L’application stricte du principe du moindre privilège reste la meilleure façon de limiter le rayon d’impact d’une exploitation », rappelle le rapport, citant Benjamin Franklin pour souligner que les vulnérabilités logicielles sont devenues aussi inévitables « que la mort et les impôts ».

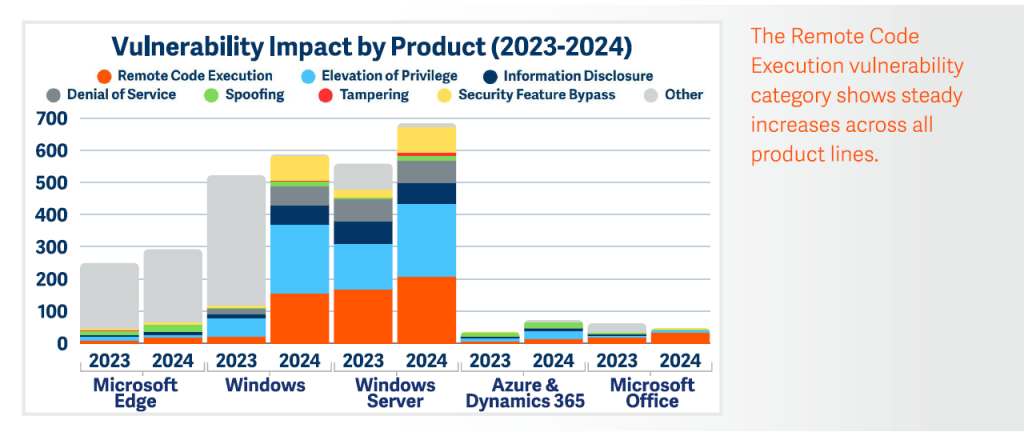

Le portrait par produit du paysage des vulnérabilités Microsoft confirme les inquiétudes des RSSI et la difficulté à sécuriser les codes existants.

– Microsoft Edge, dopé par le moteur Chromium de Google, semblait avoir tourné la page des failles critiques l’an dernier ; il rebondit pourtant à 292 vulnérabilités (+ 17 %) dont neuf critiques, poussant la CISA à alerter les administrations américaines.

– Côté poste de travail, Windows atteint les 587 failles annuelles (+ 12 %) mais voit ses vulnérabilités critiques chuter de 55 à 33 .

– Windows Server suit la même trajectoire : 684 failles (+ 16 %) pour 43 critiques (- 24 %) .

– Office repasse sous la barre des 50 failles, tandis qu’Azure et Dynamics 365 stagnent à 72 failles dont 4 critiques, rappelant que l’usage des services cloud et de l’IA n’est pas sans risques.

L’année a aussi illustré les limites opérationnelles du patching. Plusieurs correctifs Windows (KB5035858, KB5043083, KB5046740) ont provoqué des retours arrière, des écrans bleus ou la désactivation de fonctionnalités comme Recall, contraignant Microsoft à publier en urgence des « Known Issue Rollbacks ». De quoi refroidir les DSI déjà réticents à déployer rapidement les mises à jour, alors même que le premier Patch Tuesday 2025 a corrigé 159 failles, dont huit zero-days.

Perspectives 2025 : ce qui attend les entreprises

Les auteurs du rapport préviennent que l’élévation continue des risques ne tient pas seulement au volume de failles : les attaques vont se déplacer là où la surface d’exposition croît le plus vite. Les systèmes non corrigés resteront la porte d’entrée favorite des groupes criminels ou étatiques, tandis que l’élargissement du portefeuille Microsoft – cloud, IA générative, agents Copilot – multipliera les chemins potentiels vers les données sensibles.

À mesure que les contrôles techniques s’améliorent, les attaquants privilégieront les identités et les privilèges plutôt que les exploits « classiques ».

Les correctifs, indispensables, ne suffiront plus : ils peuvent être contournés, mal appliqués, voire introduire de nouveaux risques opérationnels.

Les auteurs insistent donc sur l’automatisation du patching, l’adoption rigoureuse du moindre privilège, la surveillance permanente des « paths to privilege » et la mise en place d’une défense en profondeur combinant prévention, détection et réponse rapide.

Face à cette avalanche de vulnérabilités, Microsoft met en avant, de son côté, les premiers jalons de son initiative SFI : 34 000 ingénieurs mobilisés, purge de 730 000 applications internes et généralisation des identifiants résistants au phishing. Les indicateurs techniques n’en portent pas encore la trace, mais l’éditeur parie sur une détection plus précoce qui ferait mécaniquement enfler les compteurs avant de produire des bénéfices structurels. En attendant, le rapport insiste : sans gouvernance des privilèges, segmentation et contrôles Zero Trust, la moindre faille reste une porte d’entrée royale pour les attaquants.

Aux DSI et RSSI aussi de faire leur part de travail vers la cyber-résilience en continuant à patcher vite, mais surtout en réduisant drastiquement les droits permanents, en surveillant les chemins vers les privilèges et renforçant les contrôles d’accès identitaires. SFI ou pas, il faut continuer d’accélérer — malgré la complexité du chantier — la mise en œuvre d’une approche Zero Trust, seule voie réaliste pour contenir des vulnérabilités qui, elles, ne cessent de mettre en péril les infrastructures.

À LIRE AUSSI :

À LIRE AUSSI :