Secu

Le rapport Cybersécurité de la X-Force d’IBM montre une Europe particulièrement ciblée

Par Laurent Delattre, publié le 23 février 2023

Comme chaque année, les équipes cyber X-Force d’IBM publient leur rapport sur l’année écoulée et les grandes tendances en matière de cybermenaces pour l’année à venir. Ce nouveau rapport montre que l’Europe a été très ciblée et une France dans le Top 5 des cibles.

Ce n’est pas un secret, la paysage des cybermenaces reste toujours aussi… menaçant ! La publication, cette semaine, du nouveau rapport annuel X-Force Threat Intelligence Index vient confirmer des tendances repérées aussi bien par l’ANSSI, le CESIN ou d’autres.

Typiquement, le rapport constate une baisse des incidents Ransomwares qui passe de 21% en 2021 à 17% en 2022. Un chiffre qui fait écho au dernier rapport du CESIN qui constatait une baisse de 9 points des cyberattaques réussies entre 2021 et 2022 ou encore au dernier rapport de l’ANSSI qui lui aussi constatait « une chute de l’activité liée aux rançongiciels a bien été observée par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) sur les opérateurs régulés publics et privés à l’exception des hôpitaux ».

À LIRE AUSSI :

Toutefois cette diminution repérée cache une réalité bien différente : IBM, le CESIN comme l’ANSSI ne comptabilisent finalement que ce qu’elles voient, autrement dit des attaques majoritairement sur de grandes entreprises qui effectivement semblent désormais mieux réussir à se protéger. Comme l’indique le rapport de l’ANSSI en matière d’attaques par ransomware, « cette baisse n’illustre pas l’évolution générale de cette menace cyber qui se maintient à un niveau élevé en se déportant sur des entités moins bien protégées ». TPE, PME et ETI sont devenues les cibles privilégiées des cyber-attaquants et des auteurs de ransomwares parce qu’elles sont en général moins bien armées pour se défendre et peuvent aussi servir d’entrées pour atteindre des cibles plus importantes au travers de leur supply-chain.

D’ailleurs, le rapport X-Force montre que 21% des incidents analysés en 2022 avaient comme objectif premier l’implantation d’une porte dérobée.

Toujours le Phishing…

Le dernier rapport de l’ANSSI le rappelle, « ce sont toujours les mêmes faiblesses qui sont exploitées. Les usages numériques non maîtrisés et les faiblesses dans la sécurisation des données continuent d’offrir de trop nombreuses opportunités d’actions malveillantes ».

Avec en tête de gondole toujours la même faiblesse : l’utilisateur.

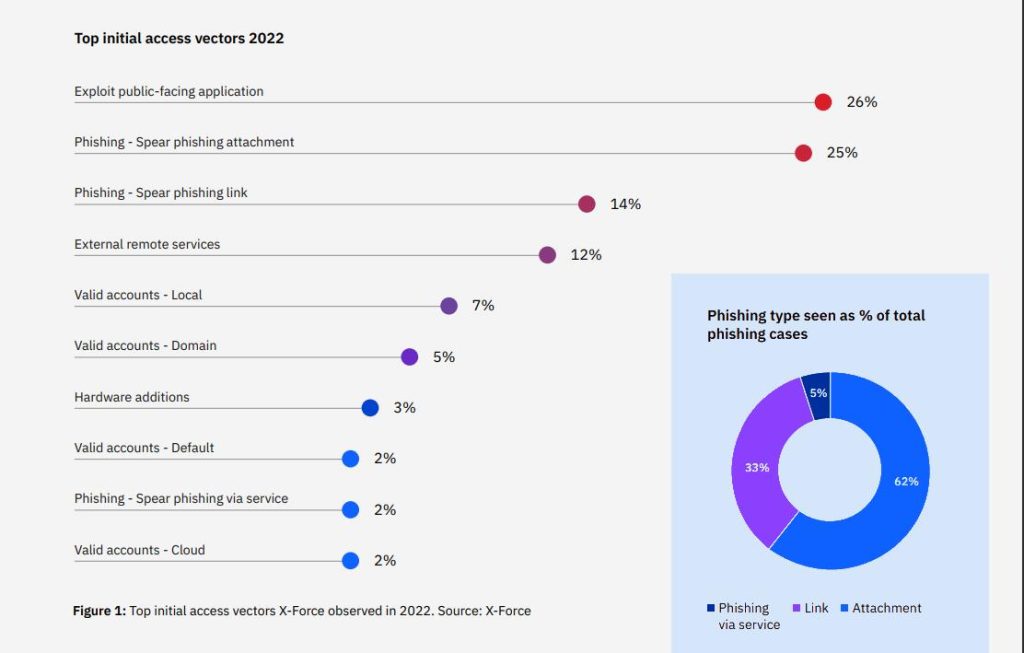

Le rapport IBM montre que dans 41% des attaques analysées le premier vecteur d’entrée était une attaque par Phishing. Les rapporteurs ont cette année scindé les différentes attaques de Phishing.

Les pièces attachées infectées arrivent en tête (25% des vecteurs initiaux) et constituent 62% des attaques par Phishing ayant entraîné un incident.

Suivent juste derrière les attaques par « liens » embarqués dans l’email (14% des vecteurs initiaux).

Les attaques de « Phishing de services », menées via des messages publiés sur les réseaux sociaux et autres services non contrôlés par l’entreprise ne représentent que 2% des incidents analysés et 5% de l’ensemble des attaques par Phishing. Un taux qui reste étonnamment faible. La raison mériterait d’être explorée à l’occasion d’un prochain rapport.

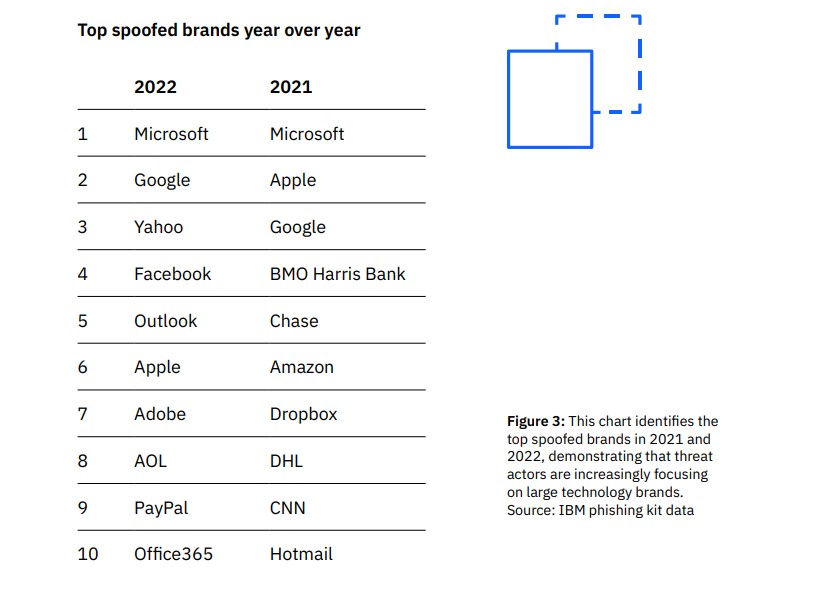

Dans certaines attaques, les attaques de Phishing s’appuient sur des marques connues ou essayent d’imiter des services de marques connues. IBM liste chaque année des marques qui sont ainsi usurpées par les attaquants pour mieux duper les utilisateurs. Un palmarès qui évolue en 2022.

Et toujours les vulnérabilités non patchées…

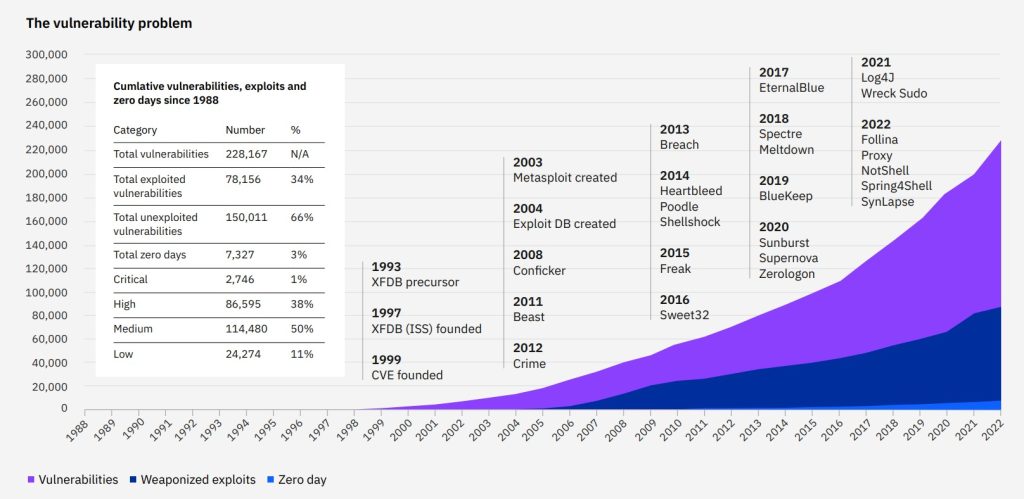

Sans surprise, le second principal vecteur initial d’attaques est l’utilisation de vulnérabilités dans les applications et systèmes. Pour IBM, ces « exploits » sont la porte d’entrée dans 26% des incidents analysés. IBM note que ce taux est en diminution depuis les années 90. Mais pas de quoi se satisfaire.

Ainsi, dans son dernier rapport, l’ANSSI rappelle que « de nombreux incidents observés par et rapportés à l’agence au cours de l’année 2022 ont pour origine l’exploitation de vulnérabilités disposant pourtant de correctifs mis à disposition par les éditeurs et ayant fait l’objet d’avis ou de bulletins… ». Trop d’organisations n’appliquent pas à temps les correctifs sur les vulnérabilités découvertes, ce qui laisse le champ libre aux attaquants pour les exploiter.

Avec une chronologie des événements majeurs impliquant des vulnérabilités depuis 1993.

XFDB signifie X-Force Database et Exploit DB pour Exploit Database. Source : X-Force

L’Europe en ligne de mire…

Selon le rapport IBM, l’Europe est la seconde région du monde la plus attaquée en 2022 derrière l’Asie : en 2022, 28% des cyberattaques étudiées par X-Force ont eu lieu en Europe (contre 24% en 2021).

C’est surtout la région mondiale qui a été la plus touchée par les attaques de type « Extorsion » (dont les ransomwares) : à elle-seule, l’Europe représente 44% de tous les cas d’extorsion observés par la X-Force d’IBM.

Autre première place dont on se serait volontairement passé, c’est en Europe que l’on note le plus d’attaques réussies s’appuyant sur l’exploitation de vulnérabilité : 32% des incidents analysés en Europe s’appuyaient au départ sur l’exploitation d’une vulnérabilité contre 26% en moyenne mondiale. Ce qui dénote un manque de rigueur dans l’application systématique des correctifs de sécurité.

Les rapporteurs notent également que « l’Europe a connu une augmentation significative du déploiement de portes dérobées à partir de mars 2022, juste après l’invasion de l’Ukraine par la Russie. Les déploiements de portes dérobées ont représenté 21% des cas dans la région. Les outils d’accès à distance ont été identifiés dans 10 % des incidents auxquels X-Force a répondu. »

De tous les pays européens, le Royaume-Uni est de très loin le plus attaqué : 43% des attaques en Europe ciblaient ses organisations. L’Allemagne arrive en seconde position avec 14%, suivent le Portugal à 9%, l’Italie à 8% et la France à 7%.

Norvège, Danemark, Suisse, Autriche, Grèce, Espagne et Serbie complètent le palmarès mais avec des taux négligeables.

Bien évidemment, ces chiffres sont à relativiser puisqu’ils passent par le prisme des parts de marché d’IBM et la présence de ses équipes à travers l’Europe.

En France, les équipes X-Force ont été surtout mobilisées pour lutter contre l’acquisition frauduleuse d’identifiants, des attaques visant les serveurs, des ransomwares, des backdoors, ainsi que des outils de reconnaissance et d’analyse. Des interventions principalement liées aux secteurs des transports, de la Finance, de l’assurance, de la santé, et des services aux professionnels.

X-Force conclut son rapport avec une série de conseils. La division cybersécurité d’IBM invite RSSI et DSI « à mieux gérer leurs assets », « mieux connaître les cyberattaquants », « à soigner leur visibilité sur les attaques et leurs systèmes », « assumer qu’elles ont déjà été compromises », « à appliquer de la Threat Intelligence partout » et « à soigner leurs plans de réponse à incidents ».

Bref, comme on dit, « Y a qu’à, faut qu’on »…

À LIRE AUSSI :