Secu

Microsoft muscle la sécurité de Windows avec la version 23H2

Par Laurent Delattre, publié le 27 septembre 2023

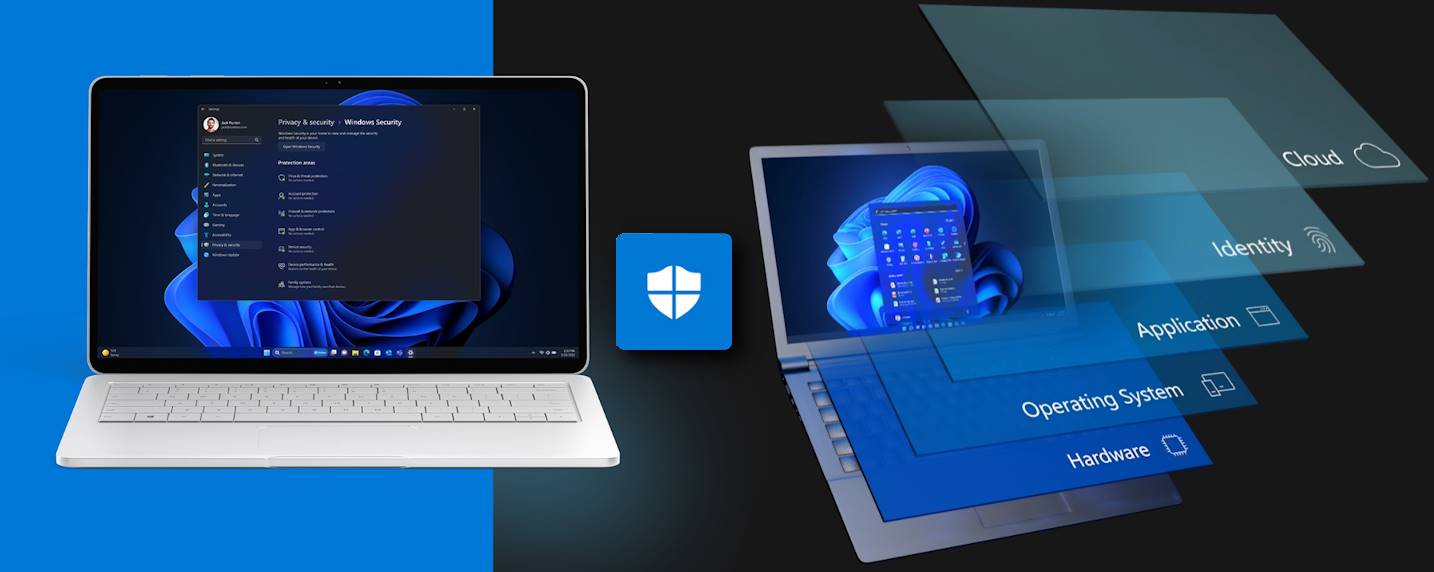

Disponible en partie aujourd’hui et de façon plus complète en Novembre, la nouvelle mouture de Windows 11 ne fait pas qu’introduire l’IA au cœur de Windows. Elle gonfle également les sécurités du système pour les entreprises…

Cette semaine, Microsoft commence à déployer la nouvelle mouture de Windows 11, un déploiement en deux phases comportant d’une part l’essentiel des nouvelles expériences utilisateur (au travers d’un Feature Pack intégrant notamment l’IA Copilot) et dans un second temps au travers d’une mise à jour de plus bas niveau (version 23H2). Apparemment, Microsoft était trop pressé de lancer son IA Microsoft Copilot pour attendre la finalisation complète du socle 23H2. D’où ce déploiement en deux phases qui, au final, formeront ce que l’Histoire retiendra comme « Windows 11 version 2023 ».

Pour les entreprises, et plus particulièrement pour les DSI et RSSI, cette nouvelle version s’accompagne de nouvelles fonctionnalités de cybersécurité.

Des mots de passe en voie d’extinction

La principale innovation est le support élargi des « Passkeys ». Microsoft détecte sur ses infrastructures 4000 attaques de mots de passe par seconde ! Soit trois fois plus qu’il y a un an. D’où cet empressement de bien des éditeurs à abandonner les ancestrales méthodes d’authentification par login et mots de passes au profit d’une sécurité sans mots de passe.

À LIRE AUSSI :

Parmi les approches sans mots de passe en vogue, les « Passkeys » commencent à se généraliser. Ces clés numériques sont des identifiants cryptographiques uniques et impossibles à deviner qui remplacent les combinaisons « login + mots de passe » et évitent des saisies manuelles. « Les passkeys représentent l’avenir de l’accès aux sites Web et aux applications sur toutes les plates-formes et dans tous les écosystèmes » affirme Vasu Jakkal, Corporate VP Sécurité, Conformité et Indentité chez Microsoft. Leur usage est désormais étendu et simplifié sous Windows 11. Il suffit de créer un « Passkey » à l’aide de Windows Hello (ou Windows Hello for Business ou un smartphone) pour ensuite pouvoir accéder aux sites et applications Web sécurisées à l’aide de votre visage, de votre empreinte de doigt ou du code PIN préalablement enregistrés au sein de Windows Hello. L’avantage des Passkeys c’est qu’ils rendent progressivement caduques les immenses bases de mots de passe volés et entre les mains des cyberattaquants.

On notera que cette gestion des Passkeys dans Windows 11 n’est pas réservée à Microsoft Edge et fonctionne avec Google Chrome, Firefox et d’autres navigateurs. Les Passkeys enregistrés pourront être gérés depuis l’onglet « Comptes » des paramètres Windows.

Autre nouveauté, les responsables de cybersécurité peuvent désormais définir des politiques de sécurité de sorte que même à la toute première connexion de l’utilisateur sous Windows 11 celle-ci se fasse par le truchement de méthodes plus sûres (Biométrie et autres) dès lors que la machine est connue de Microsoft Entra ID (ex Azure AD). Cette fonction permet de supprimer la saisie des mots de passe sur Windows, pour accéder aux ressources de l’entreprise et autres scénarios d’authentification.

Réduire la surface d’attaque

Parallèlement à ces efforts pour renforcer l’identité des utilisateurs et contrer les attaques aux identifiants, Microsoft cherche aussi à réduire autant que possible la surface d’attaques des appareils et de Windows.

Config Refresh : Windows 11 facilite désormais la création et le maintien des politiques avec la fonctionnalité Config Refresh, qui réinitialise (toutes les 90 minutes par défaut mais on peut descendre la fenêtre à 30 minutes) les politiques à un état sécurisé prédéfini si elles ont été modifiées par des applications indésirables ou par les utilisateurs (par inadvertance ou volontairement). L’objectif étant de garder toujours et automatiquement les PC alignés sur les politiques de sécurité de l’entreprise. Ces politiques, qui reposent sur des centaines de paramètres autrefois gérés par les « Group Policy », sont désormais gérées bien plus facilement et universellement via Microsoft Intune au travers de la fonctionnalité CSP (Configuration Service Provider). L’outil permet également aux admins de mettre en pause durant une période déterminée le Refresh des configurations avant une réactivation automatique, ce qui simplifie le travail des équipes IT en cas d’intervention.

À LIRE AUSSI :

Autre innovation, Custom App Control, qui permet de contrôler les applications autorisées à s’exécuter sur les appareils. C’est une variation de l’ancestrale fonctionnalité Windows « App Control ». Custom App Control empêche les applications non approuvées ou malveillantes d’accéder aux appareils et aux données, ce qui réduit le risque d’attaque. Custom App Control s’appuie sur Application Control for Business (anciennement Windows Defender Application Control) souvent considéré comme l’un des meilleurs boucliers pour durcir les configurations sensibles et protéger les appareils contre les codes malveillants. Et comme c’est désormais systématiquement le cas, la configuration Custom App Control s’effectue via la solution cloud Microsoft Intune.

Toujours dans cette volonté de réduire les surfaces d’attaque, Microsoft introduit de nouveaux paramétrages pour l’efficace Windows Firewall. Désormais, il est possible d’utiliser Application Controm for Business pour taguer les Apps et leur attribuer un ID afin de définir des règles pare-feu par applications en utilisant cet ID. Autrefois, il fallait spécifier le chemin spécifique d’une application qui pouvait varier d’une machine à l’autre. De même, il est désormais plus facile de configurer les paramétrages du gestionnaire de listes de réseaux et de déterminer lorsqu’un appareil attaché à Entra-ID/AzureAD est présent sur les subnets de votre domaine, histoire que les règles de pare-feu s’adaptent correctement en fonction de l’emplacement réseau. Enfin, Windows 11 propose désormais une journalisation plus granulaire du pare-feu.

Autant de fonctionnalités qui démontrent l’importance grandissante pour les entreprises de ne plus gérer l’univers Windows au travers de l’ancestral Active Directory de Windows Server mais de s’appuyer au contraire désormais sur la console cloudifiée et plus universelle Microsoft Intune et sur l’annuaire cloud Entra-ID (anciennement connu sous le nom d’Azure AD).

Des annonces en pleine tempête…

Microsoft essaye de reprendre la main côté cybersécurité alors que l’entreprise n’a pas bonne presse en ce moment avec une cascade de mauvaises nouvelles. Une vraie série noire qui a démarré par de grosses attaques sur ces infrastructures Exchange et Azure qui ont déclenché cet été une investigation du CISA (l’ANSSI américaine) autour de ses pratiques cyber. Elle s’est récemment poursuivie par deux gigantesques fuites de données. La première, record, a conduit à la fuite de modèles IA, de messages Teams et de 38 To d’informations après que ses chercheurs IA ont oublié qu’ils avaient donné des droits excessivement permissifs à un dossier partagé au travers d’un lien publié il y a 3 ans sur Github et sans définition de limite de temps. Dossier qui a continué d’être utilisé et alimenté jusqu’à ces derniers jours. La seconde est le fruit d’une erreur de manipulation qui a conduit un responsable à publier sur un espace public de la FTC toute la stratégie Xbox « top secret » pour les prochaines années (c’est la concurrence qui se frottent les mains). Le responsable croyait être sur l’espace FTC à accès restreint dans le cadre de la procédure juridique qui devait empêcher Microsoft d’acquérir Activision (procédure perdue par la FTC).

À LIRE AUSSI :