Secu

Comment les cybers attaquants exploitent Microsoft 365 pour s’emparer des données des entreprises ?

Par Laurent Delattre, publié le 16 octobre 2020

Vectra, spécialiste de la « détection et réponse » réseau, publie une intéressante étude sur les menaces ciblant Office 365 et ses utilisateurs. Aperçu de ce que les DSI doivent en retenir…

Comme le rappelle la nouvelle étude Vectra « The 2020 Spotlight Report on Office 365 », dans l’environnement SaaS moderne largement adopté et répandu dans les entreprises, le principal risque repose sur l’identité et les conséquences d’un vol d’identifiant. D’autant que ces solutions SaaS mènent à une plus forte consolidation des données et ressources que les anciennes solutions bureautiques où les utilisateurs avaient tendance à conserver nombre de fichiers sur leurs postes. C’est pourquoi en mode SaaS l’utilisation d’accès à moindre privilège devrait toujours être la priorité.

De toutes les applications SaaS, Microsoft 365 (ex Office 365) compte sans doute la plus grande base d’utilisateurs actifs. Microsoft annonce ainsi plus de 250 millions d’utilisateurs actifs là où Google n’en compte que 6 millions sur Google Workspace (ex G Suite). Un succès qui explique aussi pourquoi le service de Microsoft attire la convoitise des cybers attaquants.

Des comptes utilisateurs sous pression

Parmi les violations les plus rencontrées, Vectra signale que les attaques de prise de contrôle de comptes sont les plus fréquentes et celles en plus forte croissance. Les attaquants préfèrent même ce mécanisme aux emails compromis pour récupérer un accès initial.

Lors de la conférence RSA en début d’année, des experts sécurité rappelaient que plus de 95% des attaques repérées sur les comptes Office 365 ou G Suite, s’appuyaient sur deux mécanismes très connus : le « password spraying » (essayer les mots de passe les plus usuels) et le « password replay » (essayer les mots de passe provenant de bases piratées).

Les responsables sécurité de Microsoft rappelaient à l’occasion qu’en moyenne 0,5% des comptes Azure Active Directory (Windows, Office, OneDrive, etc.) étaient hackés chaque mois ce qui représente une moyenne de 1,2 million de comptes piratés par mois ! Microsoft dévoilait que 99,9% des comptes ainsi hackés chaque mois n’utilisaient pas d’authentification multi-facteur et que seulement 11% des entreprises ont activé l’authentification multi-facteur sur Office 365 !

Depuis la crise COVID-19 est arrivée et on peut espérer qu’avec la généralisation du télétravail davantage d’entreprises aient activé la double authentification.

Des attaques ciblées et savantes

Vectra note que l’on retrouve sur le SaaS un phénomène d’attaque bien connu sur les infrastructures internes : le déplacement latéral. Autrement dit, passer d’un compte à l’autre pour tenter de gagner en privilèges et de gagner en droits d’accès autant qu’en importance des documents.

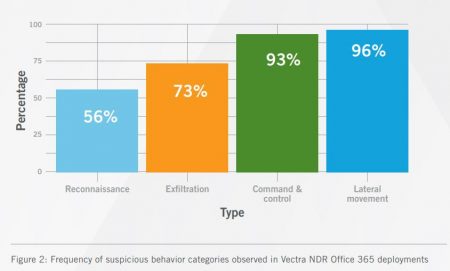

L’étude présente ainsi un TOP 4 des comportements malveillants les plus fréquents repérés par ses capteurs et ses acteurs sur l’infrastructure Office 365 de ses clients :

1- Des déplacements latéraux chez 96% des clients analysés

2- Mise en place d’une communication Command & Control chez 93% des clients

3- Exfiltration de données chez 73% des clients

4- Actions de reconnaissance 56% d’entre eux.

Les 5 principales techniques d’attaque utilisées pour attaquer Office 365 et ses utilisateurs sont, selon Vectra :

* La recherche dans les e-mails, l’historique des chats et les fichiers à la recherche de mots de passe ou de données intéressantes pour prendre le contrôle d’autres comptes.

* La recherche dans les e-mails, l’historique des chats et les fichiers à la recherche de mots de passe ou de données intéressantes pour prendre le contrôle d’autres comptes.

* La mise en place de règles de transfert pour disposer d’un accès à un flux constant d’emails sans avoir à se reconnecter.

* Un travail d’ingénierie sociale en vue de réaliser une fraude au Président par email (attaques de types BEC, Business Email Compromised).

* L’installation de malwares ou des liens malveillants dans des documents hébergés sur Sharepoint et sur les espaces partagés pour contourner les contrôles de prévention qui peuvent déclencher des alertes.

* Le vol ou la prise en otage des fichiers/données en vue d’obtenir une rançon.

Pour porter de telles attaques, les hackers s’appuient bien évidemment sur leurs connaissances et sur des opérations manuelles mais ils utilisent aussi des outils légitimes de Microsoft et les exploitent de façon malveillante. Trois outils sont mis en exergue par Vectra :

* Power Automate : la solution d’automatisation de Microsoft est très intégrée à l’univers Office 365. Et elle est présente en standard toutes les offres Office 365. Elle est exploitée par les attaquants pour automatiser des vols de documents et de redirection de données qui sont relativement invisibles si les administrateurs ne surveillent pas Power Automate et les scripts qui s’y exécutent.

* Microsoft eDiscovery : l’outil de découverte de connaissance au sein de l’univers Office 365 des entreprises est, pour les utilisateurs comme pour les cyber attaquants, un puissant outil de recherche pour retrouver des informations utiles ou confidentielles et pour comprendre les interactions entre les collaborateurs.

* Microsoft eDiscovery : l’outil de découverte de connaissance au sein de l’univers Office 365 des entreprises est, pour les utilisateurs comme pour les cyber attaquants, un puissant outil de recherche pour retrouver des informations utiles ou confidentielles et pour comprendre les interactions entre les collaborateurs.

* OAuth : Cette norme ouverte pour l’authentification d’accès est utilisée par des applications tierces pour authentifier les utilisateurs au travers des services Office 365. Les attaquants essayent de créer et d’utiliser des applications Azure malveillantes compatibles OAuth pour maintenir un accès permanent aux comptes Office 365 des utilisateurs.

Pour conclure, saluons l’initiative de Vectra et cette volonté d’attirer l’attention des responsables IT sur les risques et les attaques propres aux solutions SaaS en général et à Office 365 en particulier. Signalons aussi que l’étude de Vectra présente des cas d’étude instructifs et livre ses conseils sur comment garder sûr et sécurisé un document Office 365.

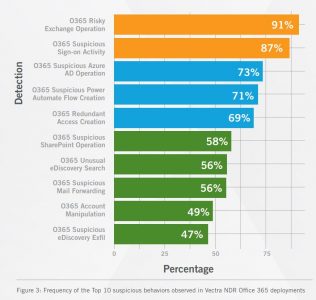

Top 10 des comportements suspicieux

L’analyse des 4 millions de comptes Office 365 surveillés par Vectra a permis d’identifier les 10 principaux comportements associés aux attaques contre Office 365.

Il s’agissait principalement de comportements liés à des hackers utilisant des techniques de ‘commande & contrôle’ et d’attaques par mouvement latéral.