Secu

Pourquoi WebAuthn est la clé de l’authentification sans mot de passe ?

Par Laurent Delattre, publié le 10 juin 2025

Face à l’explosion des fuites de données et à la compromission massive de mots de passe, les standards d’authentification traditionnels révèlent leurs limites. WebAuthn, couplé à l’essor des PassKeys, s’impose comme une réponse robuste, moderne et résistante au phishing.

De Guillaume Gellusseau, consultant IAM chez Synetis

Imaginez un fichier texte comprenant précisément 9 948 575 739 mots de passe uniques, en clair, et correspondant à des mots de passe réels, appartenant à des millions de personnes autour du globe. Ne l’imaginez plus, car ce fichier texte, baptisé « RockYou2024 », existe réellement sur le Dark Web et compile près de 10 milliards de secrets récupérés sur environ 4000 bases de données durant les 20 dernières années. Ce chiffre choc doit collectivement nous alerter et nous pousser à renforcer les mécanismes d’authentification vieillissant de nos applications, encore aujourd’hui trop dépendant des mots de passe.

Pour cela, un standard du nom de WebAuthn a vu le jour en 2019 avec la promesse de révolutionner la sécurité des authentifications et d’en simplifier les contours. De plus, ce dernier a permis l’émergence de PassKeys, qui est l’une des implémentations les plus efficaces et sûres de WebAuthn afin de permettre aux utilisateurs d’effectuer une authentification sécurisée et sans mot de passe. Nous y reviendrons plus tard dans cet article.

WebAuthn : les mots de passe, un lointain souvenir

WebAuthn est un standard ayant pour objectif de fournir une authentification sécurisée sur le Web, qui puisse s’affranchir des mots de passe. Initié en 2013, c’est en 2019 que ce dernier est officiellement devenu une norme du W3C (World Wide Web Consortium) en étroite collaboration avec la FIDO Alliance, d’où le terme très répandu de “FIDO2/WebAuthn”. Aujourd’hui, cette norme est utilisée dans la plupart des pays du monde, et ce, sur des centaines de milliers de sites internet. Par exemple, sur Okta à la mi-2023, plus de 3 millions d’enrôlements WebAuthn avaient été effectués, avec une progression de 600% d’années en années.

Plus spécifiquement, WebAuthn correspond à un protocole d’authentification fonctionnant en passwordless (sans mot de passe). Celui-ci opère au sein d’un navigateur et permet de gérer, d’enrôler et d’authentifier des utilisateurs qui souhaitent accéder à une application donnée. Ses principaux atouts résident dans sa capacité d’invulnérabilité face au hameçonnage (phishing), sa dimension passwordless, et, enfin, sa facilité d’utilisation. En effet, sur ce dernier point, il convient de mentionner que WebAuthn utilise deux facteurs d’authentification en un : un facteur de possession et un facteur d’inhérence (non obligatoire, une action manuelle telle que l’appui sur un bouton est suffisante). Cela permet ainsi une sécurité optimale tout en facilitant son emploi au quotidien.

Pour fonctionner, le protocole requiert quatre éléments distincts :

1 – L’utilisateur,

2 – Le navigateur compatible avec WebAuthn (Chrome, Firefox, Edge, Safari, Opera et plus récemment sur Windows 10, iOS et Android),

3 – L’application sur laquelle l’utilisateur souhaite s’authentifier,

4 – L’authentifiant (facteurs de possession ET facteur d’inhérence ou action manuelle).

L’authentifiant correspond au moyen utilisé par l’utilisateur pour approuver l’opération d’authentification. En d’autres termes, WebAuthn fait de l’authentifiant un intermédiaire qui permet aux utilisateurs d’accéder à leurs applications favorites sans recours à un quelconque mot de passe, ce qui élimine ainsi les risques de piratage de ce dernier. L’authentifiant correspond en règle générale à un smartphone, à une clé de sécurité ou à un PC/Mac, fréquemment couplé à un mécanisme de biométrie, par exemple la reconnaissance faciale ou les empreintes digitales.

D’un point de vue sécurité, et ce dans l’objectif d’être résistante à l’hameçonnage, la norme WebAuthn utilise un couple de clés asymétriques (clé publique et clé privée) afin de chiffrer la communication entre l’application et l’identifiant. Les clés privées sont stockées sur l’appareil de l’utilisateur et ne sont jamais transmises sur le réseau. Ces dernières sont stockées dans un TPM (Trusted Platform Module) qui est une puce matérielle intégrée dans les appareils modernes et conçue pour protéger les clés cryptographiques (Secure Enclave pour les iPhone, TrustZone pour les appareils Android, etc..). Autre caractéristique : ces clés sont spécifiques pour chaque site ou service (lors de l’authentification, l’URL du site doit correspondre à celle utilisée lors de l’enregistrement). De ce fait, si un utilisateur est malencontreusement redirigé sur un site frauduleux, alors le dit-site ne pourra pas utiliser la clé publique associée au site légitime : l’authentification échouera.

Enfin, il convient de préciser que la norme WebAuthn peut être utilisée de deux façons différentes :

* Soit dans un contexte d’authentification simple: l’utilisateur n’est pas dans l’obligation de fournir des informations supplémentaires comme un nom d’utilisateur ou une adresse email.

* Soit dans un contexte d’authentification multi-facteur: pour garantir une sécurité optimale, le système qui demande l’authentification peut exiger au préalable un nom d’utilisateur, un mot de passe, etc…

PassKey et WebAuthn : quelles différences ?

PassKey est un terme qui a été grandement popularisé par des entreprises comme Apple ou Google. Il s’agit d’un type de méthode d’authentification sans mot de passe, basé sur le protocole WebAuthn, détaillé dans la partie précédente. PassKey dispose d’un avantage majeur puisqu’il supporte la synchronisation des clés privées d’un appareil à l’autre, afin de faciliter l’expérience utilisateur. Ainsi, par exemple, si un utilisateur enregistre une “passkey” sur son ordinateur, celle-ci pourra aussi être utilisée sur son smartphone, grâce à la synchronisation.

En substance, on peut maintenant dresser la liste des similitudes et différences :

* PassKey et WebAuthn sont deux éléments travaillant de concert pour fournir une expérience d’authentification sécurisée et sans mot de passe aux utilisateurs.

* PassKey est un moyen d’authentification tandis que WebAuthn correspond au protocole qui permet de rendre Passkey possible. En d’autres termes, WebAuthn fournit un standard de communication sécurisé entre le site web et le navigateur afin de permettre l’authentification sans mot de passe.

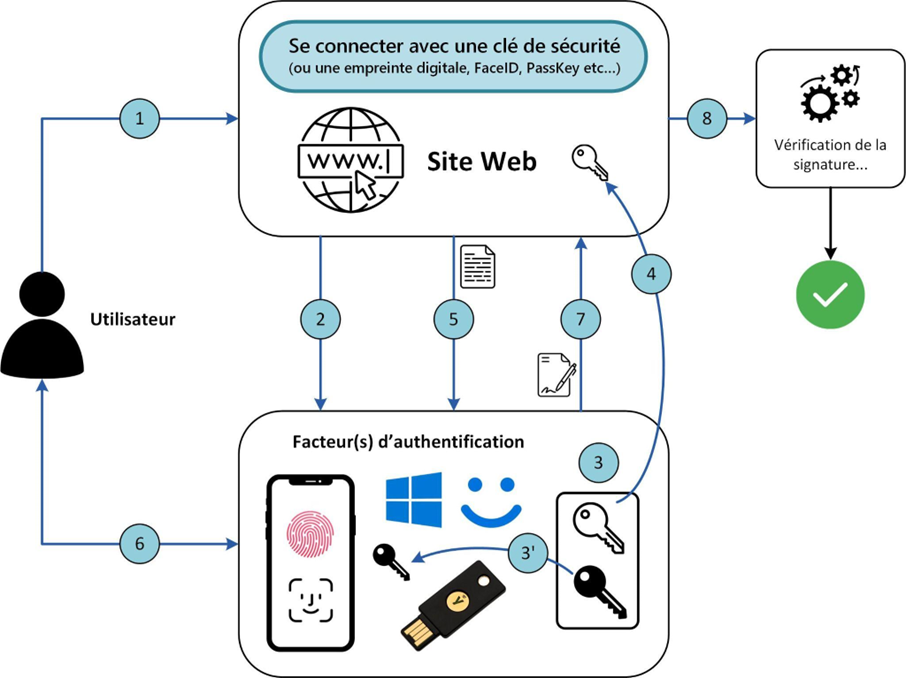

Un schéma plutôt qu’un long discours

Légende :

1) L’utilisateur se connecte à un site Web et choisit l’option « Se connecter avec une clé de sécurité » (ou via empreinte digitale, FaceID, Passkey, etc…),

2) Le site Web envoie une demande d’authentification à l’appareil de l’utilisateur,

3) L’appareil de l’utilisateur génère une paire de clés cryptographiques : une clé publique et une clé privée,

3’) La clé privée est stockée de manière sécurisée sur l’appareil de l’utilisateur,

4) La clé publique est envoyée au site Web,

5) Le site Web utilise la clé publique pour créer une demande de signature,

6) L’appareil de l’utilisateur affiche la demande de signature et demande à l’utilisateur de confirmer l’authentification à l’aide de son empreinte digitale, FaceID, etc…,

7) L’appareil de l’utilisateur signe la demande de signature avec sa clé privée et transmet cette signature au site Web,

8) Le site Web vérifie la signature à l’aide de la clé publique et, si la signature est valide, l’utilisateur est authentifié.

Bien que le standard WebAuthn soit âgé d’une demi-décennie, il n’a jamais rencontré autant de succès qu’aujourd’hui, essentiellement via son implémentation en plein essor : PassKey. Un nombre croissant d’organisations l’ont adopté (et/ou l’adopteront dans les années à venir) afin de s’affranchir au maximum des mots de passe, éliminant ainsi une part non-négligeable de leur surface d’attaque.

À LIRE AUSSI :

À LIRE AUSSI :