Secu

Ransomwares : les techniques de chantage évoluent encore !

Par Laurent Delattre, publié le 28 août 2025

Du chantage au RGPD à la menace physique, les cybercriminels ajoutent de nouvelles armes à leur arsenal, plongeant les entreprises dans l’ère de l’hyper-chantage. Entre rançons multiples, attaques répétées et pressions inédites, les organisations affrontent une cybercriminalité toujours plus ingénieuse et dangereuse comme le rappelle le nouveau rapport sur les risques ransomwares de Semperis.

Les années passent… et les ransomwares demeurent encore et toujours un terrible fléau que rien ne semble pouvoir véritablement contrer. Pourquoi ? Parce que les cybercriminels ne cessent de faire évoluer leurs techniques d’attaques et plus encore leurs méthodes de chantage. Autrefois simple malware de chiffrement, le « ransomware » est devenu une complexe combinaison d’ingénierie sociale, de technologies avancées, de R&D Zero Day et de moyens de pression. Dernière nouveauté en date, les cyberattaquants ont ajouté une corde à leur arc offensif de méthodes de chantage : la pression règlementaire !

Le Ransomware Risk Report 2025 de Semperis met ainsi en lumière une nouvelle escalade des tactiques d’extorsion : 47 % des victimes se sont vu menacer d’un dépôt de plainte auprès des régulateurs si l’incident n’était pas divulgué, et 40 % rapportent des menaces physiques ! En France, ces proportions atteignent 38 % et 24 %.

Certes, le rapport montre aussi que les rançons reculent à la marge, mais la pression reste maximale, avec des attaques plus répétées et centrées sur l’infrastructure d’identité.

Du chantage exploitant les règlementations

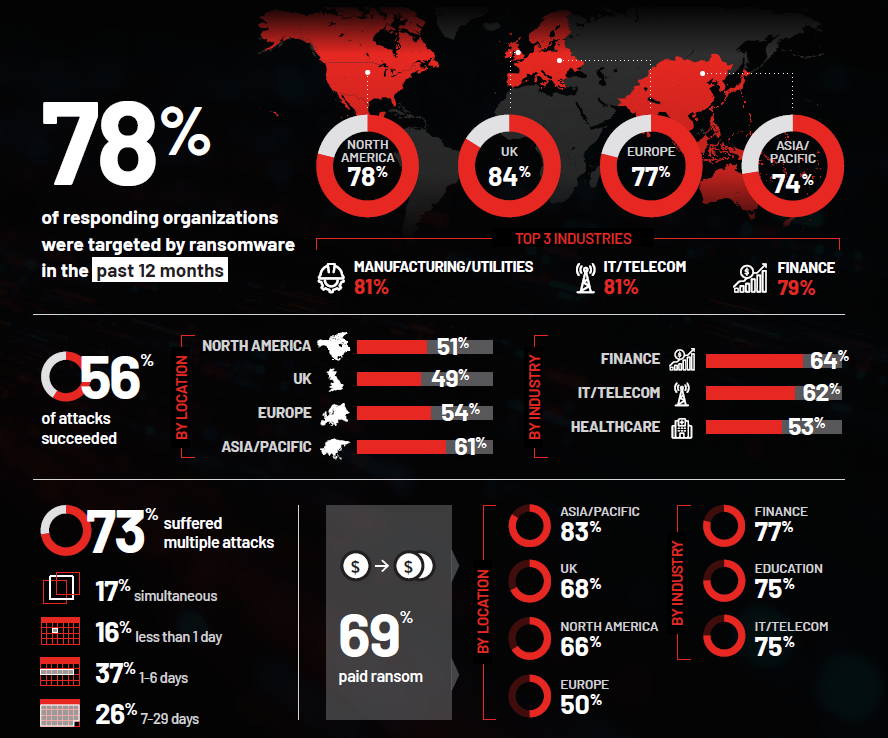

Fondée sur près de 1 500 organisations interrogées à travers plusieurs pays, l’édition 2025 du « Ransomware Risk Report » de Semperis confirme que le ransomware demeure une menace endémique. 78 % des répondants déclarent avoir été ciblés sur les douze derniers mois et, dans 69 % des cas où l’attaque a réussi, une rançon a malheureusement dû été payée.

Signe d’une professionnalisation accrue des techniques chantage, les malfaiteurs instrumentalisent désormais la conformité (GDPR, autorités sectorielles) pour exiger de l’entreprise victime la divulgation de leur attaque sous peine de plainte réglementaire.

Autre nouveauté particulièrement inquiétante, certains cyberattaquants n’hésitent désormais plus à brandir des menaces physiques contre les cadres dirigeants.

En France, la photographie est aussi préoccupante et alignée sur les tendances internationales : 74 % des organisations ont été ciblées et 52 % ont subi au moins une attaque réussie sur l’année. Les objectifs se déplacent de plus en plus vers l’exfiltration (62 %) et la destruction (53 %) de données, au-delà du simple chiffrement.

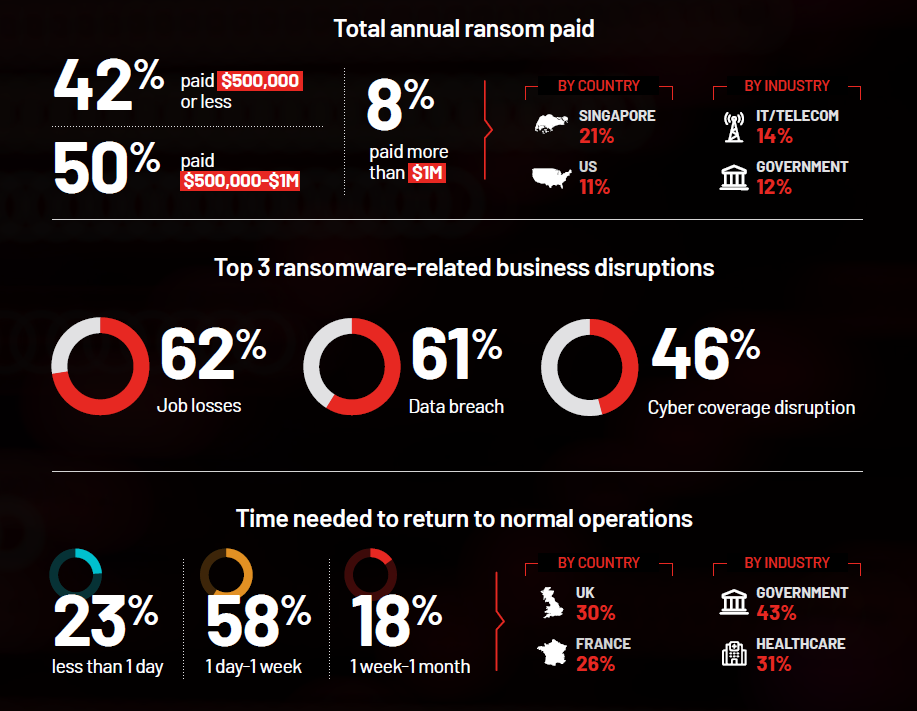

Bien que le taux de paiement recule, 54 % des victimes françaises ont tout de même payé au moins une rançon, et près de 30 % l’ont fait plusieurs fois, alimentant le cycle de l’extorsion. Un engrenage inquiétant car « Chaque rançon payée est une avance sur la prochaine attaque. Chaque euro remis aux gangs de ransomware alimente leur économie criminelle et les incite à recommencer » rappelle Mickey Bresman, CEO de Semperis.

Face à l’ère de l’hyper-chantage

Une dynamique d’hyper-chantage semble ainsi s’installer : à l’échelle mondiale, plus d’un tiers des entreprises ayant payé ont été contraintes de le faire plusieurs fois, et 11 % au moins trois fois. Les acteurs savent se ménager des capacités de ré-attaque (dépôts de malwares persistants, doubles/triples extorsions mêlant chiffrement, vol et menace de divulgation, petits arrangements entre groupes d’attaquants).

Et le rapport constate que payer n’est toujours pas une garantie : 15 % des victimes indiquent que les clés de déchiffrement reçues étaient inutilisables, allongeant les indisponibilités — 76 % mettent plus d’un jour à revenir à la normale. En France, 26% des entreprises ont mis entre 1 semaine et 1 mois à se remettre d’une attaque par ransomware.

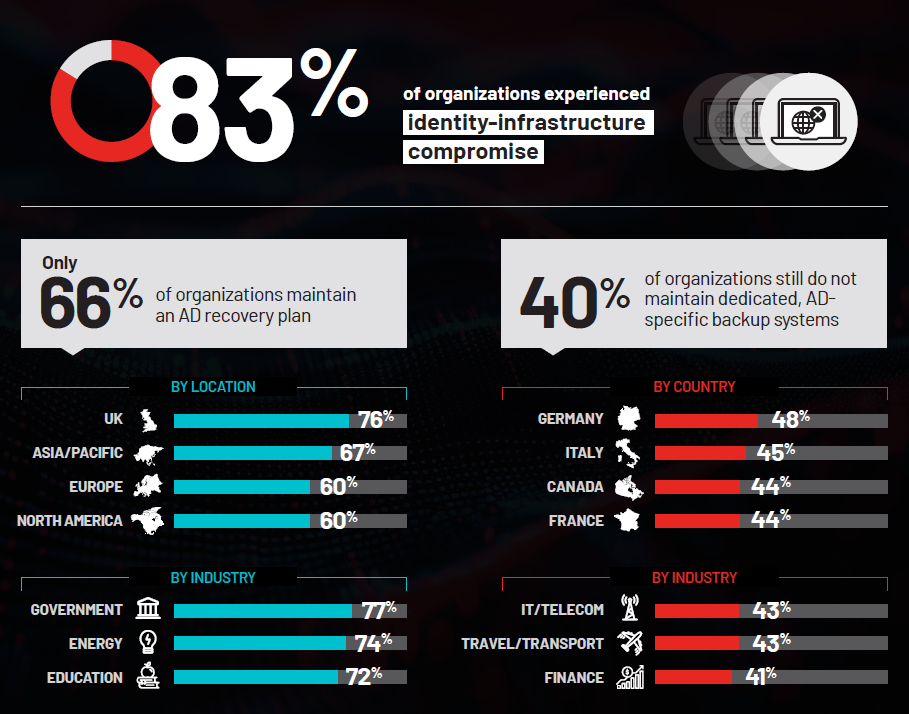

Le rapport souligne aussi la centralité de l’identité dans les intrusions : 83 % des attaques ont compromis l’infrastructure IAM (AD/Entra/Okta), confirmant que l’Active Directory et ses dépendances restent une cible stratégique et que la récupération d’un noyau d’identité de confiance conditionne le reste du redémarrage.

Pour Chris Inglis, ancien directeur national de la cybersécurité aux États-Unis, la vigilance reste impérative : « Ce n’est surtout pas le moment de baisser la garde. Les regrets surviennent quand on avait toutes les cartes en main, qu’on savait exactement ce qu’il fallait faire, mais qu’on ne l’a pas fait à temps. »

Face à cette menace protéiforme, Semperis recommande de renforcer la résilience organisationnelle. Cela passe par une meilleure sécurisation des accès tiers, des exercices de simulation réalistes et une gouvernance proactive. Jen Easterly, ancienne directrice de la CISA, conclut d’ailleurs le rapport sur une note d’espoir : « Je pense qu’on peut faire du ransomware une anomalie rare. […] Et je crois vraiment que c’est à notre portée. »

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :