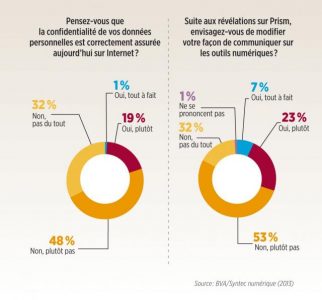

Prism : « Il y a des Edward Snowden dans toutes les entreprises »

PDG de Wallix, Jean-Noël de Galzain revient sur l’affaire Prism sur BFM Business. Des détenteurs de comptes à privilèges, comme ce fut le cas d’Edward Snowden, salarié d’un sous-traitant de la NSA, peuvent accéder à un […]