Secu

Les SOC ont encore du mal à étendre leur cybersurveillance à l’OT

Par Laurent Delattre, publié le 04 juillet 2023

Une nouvelle étude Trend Micro met quelques chiffres sur les difficultés rencontrées par les entreprises à sécuriser l’inévitable convergence des réseaux IT et OT et à réaliser une vraie cybersurveillance des menaces de l’univers OT.

La convergence des réseaux IT et OT (réseaux industriels) est devenue inévitable avec des équipements de plus en plus paramétrables et donc connectés, la quête vers une réduction des coûts de support, l’optimisation des ressources grâce à la maintenance prédictive, l’amélioration de la performance et donc de la productivité grâce aux analyses des données OT, etc.

Mais l’agilité et la flexibilité procurée par cette convergence a une contrepartie : l’accroissement des risques cyber.

Comme toutes ces études commanditées par les éditeurs, le nouveau rapport Trend Micro « Breaking IT/OT Silos with ICS/OT Visibility », réalisé par SANS, cherche d’abord et avant tout à démontrer la pertinence de sa propre plateforme SecOps dénommée Trend Vision One. Mais il met en exergue quelques réalités qu’il est bon de rappeler et présente quelques chiffres permettant de juger de la maturité des entreprises sur les sujets de gestion des risques et de la visibilité des infrastructures OT.

Une visibilité lacunaire

Et la première information clé à retenir est que si 80% des responsables affirment disposer de fonctions de supervision au sein de leur environnement convergé IT/OT, seulement 53% de ces environnements industriels fournissent des données utiles à la détection des menaces.

C’est d’autant plus inquiétant qu’un récent rapport Kaspersky révélait un triste record. Avec 40,6% d’équipements industriels infectés, 2022 détient le record du plus grand pourcentage de dispositifs OT affectés par les logiciels malveillants.

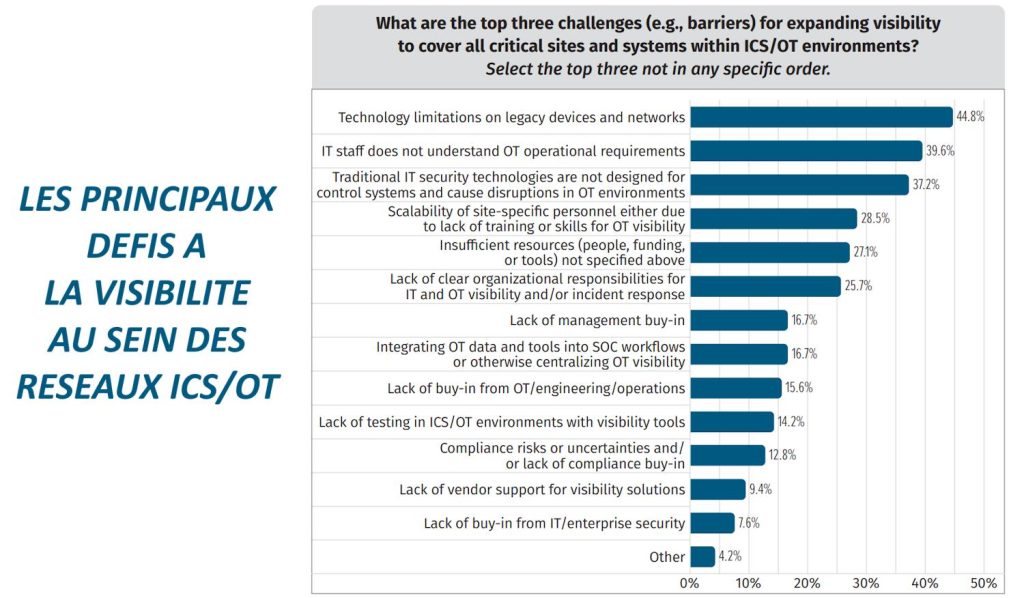

Cet inquiétant manque de visibilité s’explique principalement par les limitations des appareils et du réseau OT (pour 44,8% des répondants) mais aussi par les limites de technologies IT non conçues pour les environnements OT (pour 37% des répondants).

Dès lors, les responsables interrogés reconnaissant qu’endiguer, éradiquer et récupérer les cyberincidents réclamaient des efforts d’autant plus importants que les technologies de réponse aux incidents dans l’univers OT se révèlent significativement moins matures que dans l’univers IT.

– 45,7% des personnes interrogées considèrent « Détection des cyber événements » sur l’OT comme moins mature que sur l’IT,

– 40,8% estiment « l’analyse des cyber événements » moins matures dans l’univers OT,

– 39,5% estiment la « Détermination des cyber incidents » moins matures sur l’OT,

– 41,3% des personnes interrogées indiquent que « les méthodes d’endiguement des cyber incidents » sont moins matures dans l’univers OT,

– 40,8% considèrent que « l’éradication des cyber incidents » est plus complexe dans l’OT que dans l’IT,

– 40,4% des personnes interrogées estiment que le domaine de la « Récupération d’un cyber incident » est moins mature et développé dans l’univers OT que IT.

À LIRE AUSSI :

Une nécessaire convergence humaine

Mais s’il n’est clairement pas simple de contourner les limites techniques des systèmes OT et IT pour faire converger leur supervision dans un SOC, il est tout aussi complexe de faire converger les compétences et les équipes chargées de la surveillance et de la sécurité.

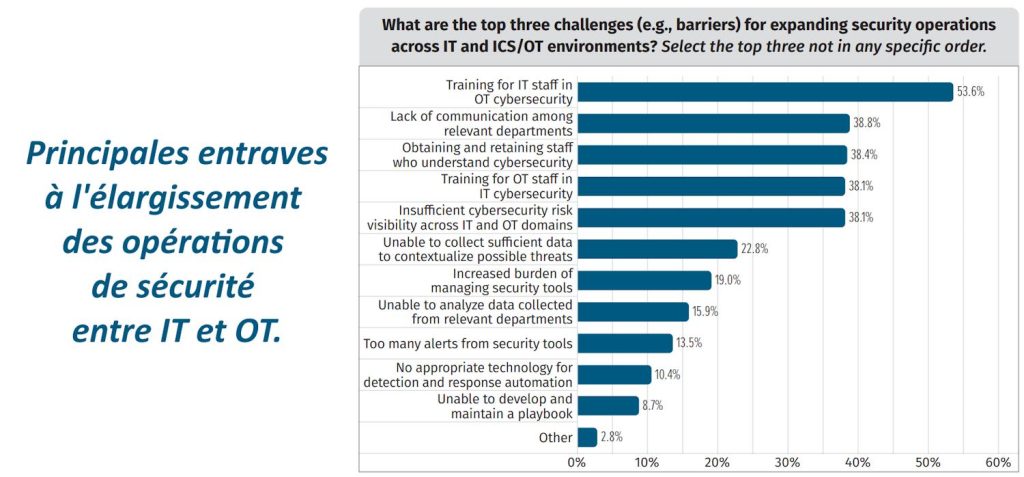

Selon le rapport 51,2% des responsables interrogés estiment que le principal défi pour aligner les opérations de sécurité IT et OT est… « les personnes » !

Le rapport souligne que près de 40% des répondants à l’enquête ont indiqué que seul le personnel IT interviendrait en cas d’incident OT, ce qui parait insuffisant pour assurer la sécurité, la disponibilité et la fiabilité des systèmes OT.

Et le problème est d’autant plus criant que le rapport pointe aussi un manque évident de connaissances OT parmi les équipes IT.

Pas surprenant dès lors de voir le rapport classer « la formation de l’équipe IT à la sécurité OT », « le manque de communication entre les équipes IT et OT » et « le manque de visibilité à travers les domaines IT et OT » comme les trois principaux défis à relever dans les mois à venir.

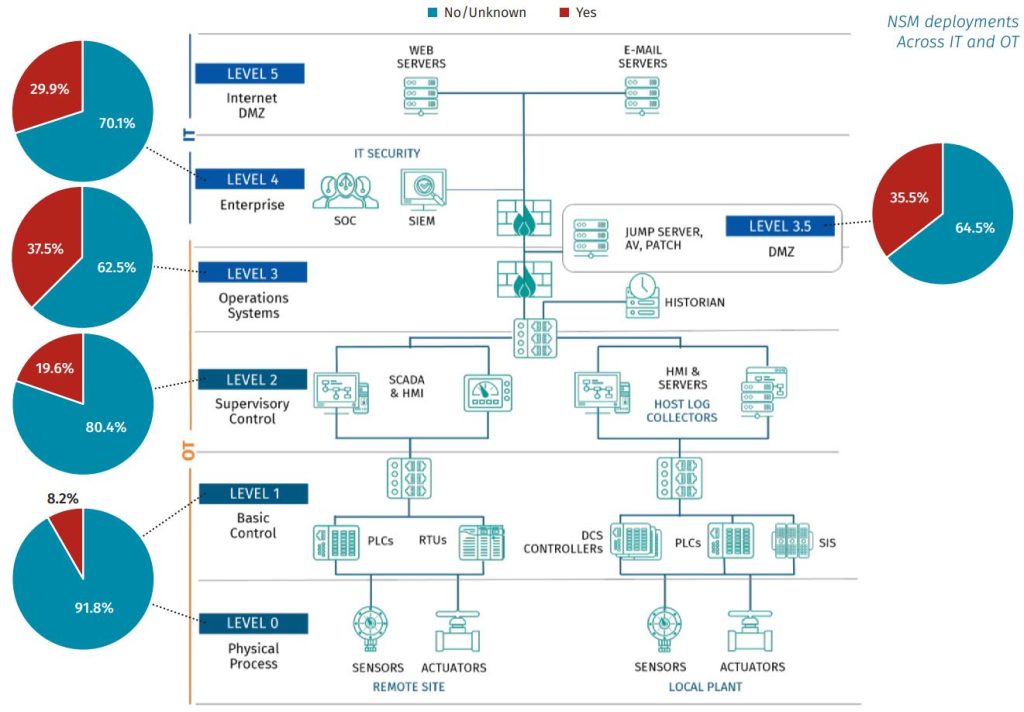

Au final, on retiendra quand même une manifeste volonté de progresser pour surmonter les défis cybersécurité soulevés par la convergence IT/OT. Les deux tiers des répondants (67%) prévoient d’étendre leur SOC, 76% de ceux ayant déjà déployé un EDR (Endpoint Detection and Response) prévoient d’en étendre les déploiements aux environnements ICS/OT et 70% de ceux ayant déjà ajouté des capacités de Network Security Monitoring (NSM) prévoient d’étendre ces déploiements sur la même période.

Mais il faudra en parallèle redoubler d’efforts pour éliminer les silos de communication entre les départements IT et OT, étendre la formation des équipes IT à l’OT (et inversement), faire évoluer les processus de gestion de crise cyber et augmenter la visibilité des risques OT au sein du SOC ou des outils cyber de l’IT.

La surveillance de la sécurité des réseaux ICS/OT, aussi appelée NSM, est une composante technique clé d’une cyber résilience du monde OT. Le rapport Tend Micro évalue où les efforts de surveillance ont été principalement placés et la couverture des environnements ICS. Plus on monte sur les couches réseau OT plus les surveillances semblent complexes à mettre en place.

À LIRE AUSSI :