Secu

Les attaques DDoS ont encore changé de dimension en 2025

Par Laurent Delattre, publié le 12 février 2026

Le dernier rapport trimestriel de Cloudflare sur les attaques DDoS dresse le portrait d’une menace en pleine mutation, portée par des botnets d’une puissance inédite et une industrialisation croissante des offensives. Et les chiffres sont assez effrayants…

Depuis deux ans, le paysage des attaques DDoS évolue. Les attaques « longues » destinées à épuiser une liaison existent toujours, mais elles cohabitent désormais avec une autre logique, plus brutale, plus industrielle, et souvent plus difficile à anticiper pour les équipes IT. Les opérateurs cloud et réseau observent une montée en puissance de « flash floods » capables de frapper très fort en quelques dizaines de secondes, en combinant plusieurs vecteurs, plusieurs protocoles et parfois plusieurs couches réseau.

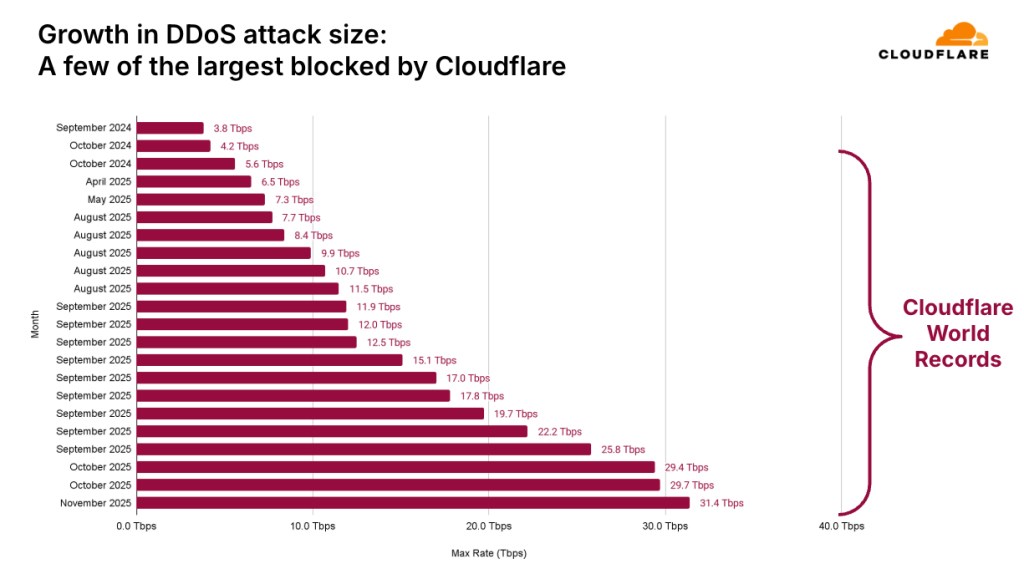

La barre symbolique du térabit par seconde de débit malveillant, franchie pour la première fois en 2016, semblait déjà vertigineuse. Celle des 5 Tbit/s, atteinte fin 2024, avait fait figure de nouveau plafond. Mais 2025 a pulvérisé toutes les références connues. Les records se sont succédé trimestre après trimestre : 6,5 Tbit/s au printemps, 29,7 Tbit/s à l’automne, avant de culminer à 31,4 Tbit/s en fin d’année, lors d’une attaque éclair de 35 secondes seulement. Un chiffre colossal, le plus élevé jamais rendu public par un acteur de l’industrie.

Le « carpet bombing », qui consiste à disperser le trafic malveillant sur des milliers d’adresses IP et de ports simultanément, a progressé de plus de 230 % en un an.

Les botnets eux-mêmes (qui servent à mener ces attaques massives) ont changé de nature : au-delà des routeurs et caméras connectées traditionnellement exploités par les héritiers du tristement célèbre Mirai, ce sont désormais les téléviseurs Android infectés qui alimentent les armées numériques les plus redoutables.

Et certaines attaques sont même désormais perpétrées depuis des ressources cloud provisionnées à la demande, ce qui abaisse le coût d’entrée et accélère la rotation des infrastructures offensives.

Autant de signaux convergents que la 24ᵉ édition du rapport trimestriel de Cloudflare vient documenter avec une précision douloureusement chirurgicale. Les chiffres claquent et les prévisions font mal. Les botnets s’appuient de plus en plus sur des objets connectés et des terminaux grand public mal maîtrisés,

47,1 millions d’attaques en 2025 : une nouvelle échelle

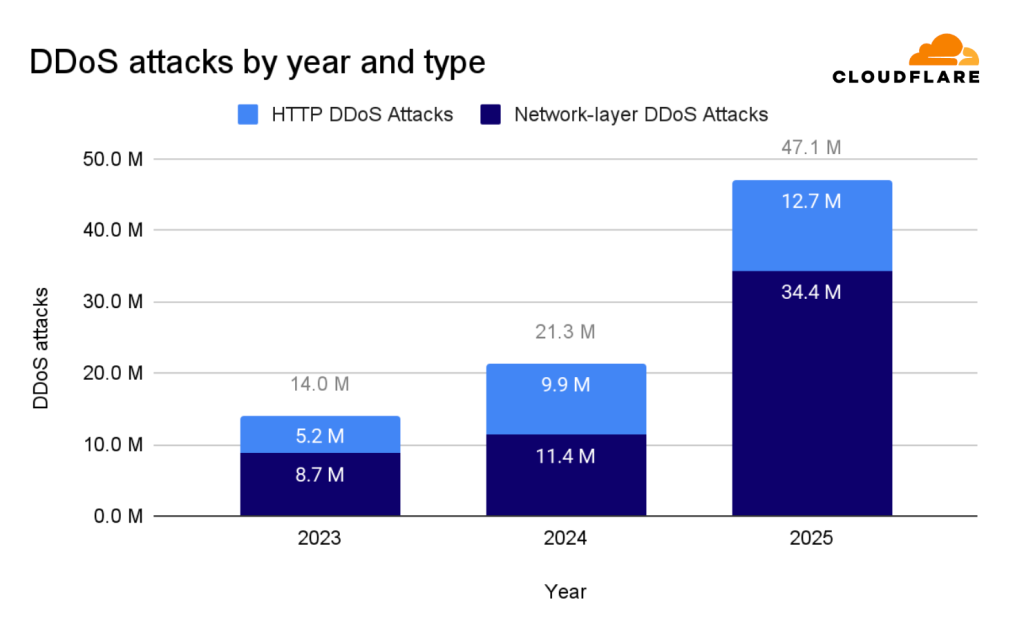

Deux chiffres résument bien l’ampleur du problème : 47,1 millions et 121%.

Ainsi, 47,1 millions d’attaques DDoS ont été détectées, atténuées et contrées par Cloudflare sur l’ensemble de l’année 2025, contre 21,3 millions en 2024.

Cela représente une hausse de 121 % en douze mois et une multiplication par 3,4 depuis 2023.

Dit autrement, les infrastructures comme celles de Cloudflare bloquent en moyenne 5 376 attaques DDoS toutes les heures ( !!! ), dont près de 3 925 au niveau de la couche réseau et 1 451 au niveau applicatif (HTTP).

C’est précisément sur la couche réseau que la croissance a été la plus spectaculaire : les attaques de ce type ont plus que triplé d’une année sur l’autre, passant de 11,4 millions à 34,4 millions. Le premier trimestre 2025 avait donné le ton avec une campagne de 18 jours ciblant les clients Magic Transit de Cloudflare ainsi que l’infrastructure de l’entreprise elle-même qui avait subi 13,5 millions d’attaques à elle seule, mêlant inondations SYN, vecteurs Mirai et amplification SSDP. Des offensives détectées et neutralisées de manière entièrement automatique, au point que Cloudflare ne les a découvertes qu’en préparant son rapport du trimestre.

Au quatrième trimestre, le volume d’attaques a encore progressé de 31 % par rapport au trimestre précédent. Les attaques réseau ont représenté 78 % de l’ensemble des attaques DDoS sur le trimestre, confirmant un déplacement durable du centre de gravité de la menace vers les couches basses de l’infrastructure.

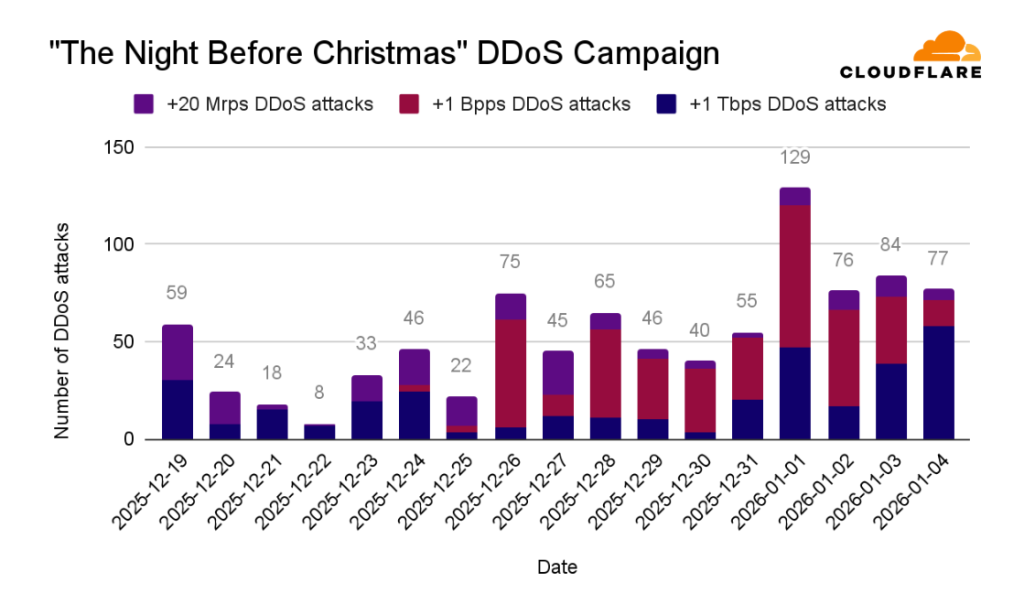

« The Night Before Christmas » : l’offensive Aisuru/Kimwolf

L’événement marquant de la fin d’année porte un nom de conte, mais n’a rien d’une fable. Le 19 décembre 2025, le botnet Aisuru/Kimwolf (un réseau botnet massif composé d’entre un et quatre millions d’appareils infectés, principalement des téléviseurs sous Android) a déclenché contre Cloudflare et ses clients une campagne baptisée « The Night Before Christmas ». Pendant 17 jours, jusqu’à la veille du Nouvel An, le bombardement n’a pratiquement pas cessé.

Les chiffres donnent le vertige. Au total, 902 attaques hyper-volumétriques ont été recensées sur cette période, soit une moyenne de 53 par jour.

Plus de 94 % d’entre elles ont délivré entre 1 et 5 milliards de paquets par seconde. Les pics enregistrés ont atteint 9 milliards de paquets par seconde (Bpps), 24 Tbit/s en bande passante et 205 millions de requêtes HTTP par seconde (avec des salves franchissant dès le départ la barre des 20 millions de requêtes par seconde).

Pour donner un ordre de grandeur, cette dernière valeur équivaut à l’ensemble des populations du Royaume-Uni, de l’Allemagne et de l’Espagne réunies et tapant simultanément une adresse web en appuyant sur « Entrée » à la même seconde.

Si cette campagne a constitué le point d’orgue du trimestre, elle ne représente paradoxalement qu’une fraction des attaques hyper-volumétriques observées par Cloudflare tout au long de l’année. Au quatrième trimestre, ces offensives dépassant 1 Tbit/s ou 1 milliard de paquets par seconde ont augmenté de 40 % par rapport au trimestre précédent, et leur puissance maximale a été multipliée par sept en un an.

De nouvelles cibles en ligne de mire

Le classement des secteurs les plus touchés n’a rien d’anecdotique. Il illustre des changements de cibles. Cloudflare place les opérateurs Télécoms devant les fournisseurs de services IT qui occupaient auparavant la première place. Ce résultat colle avec la logique des attaquants. Toucher un acteur télécom, c’est viser une dorsale, des points de concentration, des services qui supportent d’autres entreprises et des usages grand public. Les effets de bord, en latence comme en indisponibilité, y sont mécaniquement plus visibles et plus coûteux.

On notera que les services de paris en ligne et casinos ainsi que les services de jeux en ligne arrivent en troisième et quatrième place juste devant les fournisseurs de solutions SaaS et d’IA qui progressent de 8 places dans le classement et passent devant les fournisseurs de services bancaires en termes de cibles DDoS privilégiées par les attaquants.

Cloudflare relève aussi que les attaques hypervolumétriques ont particulièrement visé les télécoms, mais aussi des services de jeu en ligne et des fournisseurs de services d’IA générative, des cibles où l’expérience utilisateur se dégrade très vite dès que la latence s’installe.

Au final, le rapport de Cloudflare, qui s’appuie sur les données d’un réseau protégeant environ 20 % du trafic web mondial, n’est pas seulement un exercice statistique. Il sonne l’alarme pour les DSI et les RSSI, en montrant que le DDoS n’est plus un bruit de fond mais une contrainte d’ingénierie permanente, où l’échelle, la vitesse et l’automatisation imposent de traiter la résilience comme une capacité industrielle. Il sonne aussi comme un avertissement pour les entreprises qui s’en remettent encore à des appliances de mitigation sur site ou à des services de « scrubbing » activés à la demande. Des attaques à 31,4 Tbit/s sur 35 secondes ne cherchent pas forcément à tenir dans la durée. Elles cherchent à franchir un seuil, à faire tomber une protection, à tester la réaction automatique, à provoquer des effets de saturation là où l’humain n’a pas le temps d’intervenir.

Le rapport invite une nouvelle fois à gérer les attaques DDoS avec anticipation et proactivité, en s’appuyant sur des mécanismes défensifs toujours actifs et automatisés, sur une absorption distribuée, et sur une coordination avec les opérateurs qui ne démarre pas au moment de l’attaque, mais bien en amont. L’attaque DDoS moderne n’est pas seulement massive, elle est agile, multi-source, et de plus en plus fugace. C’est ce cocktail qui rend les chiffres de 2025 inquiétants, parce qu’ils décrivent un futur proche où la seule question qui compte est de savoir « à quelle vitesse » vos infrastructures peuvent encaisser l’impact.

À LIRE AUSSI :

À LIRE AUSSI :