Secu

Les attaques des hackers « étatiques » peuvent-elles nuire aux entreprises ?

Par Laurent Delattre, publié le 15 septembre 2021

Lors du FIC, l’ANSSI comme le ministère des Armées se sont inquiétés de l’expansion des attaques sponsorisées par des États-nations. Selon une nouvelle enquête internationale, 72 % des DSI craignent aujourd’hui que ces attaques nuisent à leurs activités.

Au-delà des cybercriminels qui cherchent à soutirer de l’argent aux entreprises en menaçant de divulguer des informations dérobées ou en prenant en otage données et infrastructures, le cyberespace est aussi confronté à des attaques plus sournoises visant les organismes publics et les infrastructures critiques, attaques menées par des hackers financés et sponsorisés par les états.

Lors du FIC 2021, Guillaume Poupard, directeur de l’Agence Nationale pour la Sécurité des Systèmes d’Information, avait ironiquement remerciés les hackers derrière les attaques SolarWinds, Exchange, APT32, Pegasus, Revil, pour « leur travail de sensibilisation effectué récemment ». Grand public, chef d’entreprise mais surtout les plus hautes sphères de l’État français ont bien compris que les menaces depuis longtemps pointées du doigt par l’ANSSI étaient bien réelles. Le patron de l’ANSSI rappelait que parallèlement à la cybercriminalité classique se développe une cybercriminalité « stratégique » pilotée par les états : « L’ANSSI trouve des traces d’attaques de ce type partout. Elles sont de plus en plus complexes et massives. »

Des actes qui contribuent aussi à faire entrer le monde dans une « guerre froide dans le cyberespace ». Lors du FIC 2021, Florence Parly, ministre des armées, reconnaissait que tout en restant sous le seul de l’acte de guerre, les états menaient désormais en permanence et de façon croissante « des actes d’intimidation, de renseignement, de sabotage ou de désinformation. Des actes qui se situent dans la zone grise de la conflictualité mais qui se multiplient au gré des tensions géopolitiques ». Au point que la ministre a confirmé que 770 cybercombattants supplémentaires allaient être recrutés en plus des 1 100 recrutements déjà prévus. La France disposera dès lors en 2025 de plus de 4000 cybercombattants !

Lors du FIC, Guillaume Pourpard s’inquiétait de la sophistication d’attaques comme SolarWinds. « Même en suivant toutes les recommandations de l’ANSSI, je ne suis pas sûr que les entreprises soient vraiment protégées face à de telles attaques ».

Une nouvelle enquête réalisée par Toluna pour HP auprès de 1100 décideurs informatiques internationaux révèle que 70 % d’entre eux pensent ainsi qu’ils pourraient faire l’objet de « dommages collatéraux » dans une cyberguerre. Ils sont même 58% à craindre que leur entreprise ne devienne la cible directe d’une attaque menée par un État-nation !

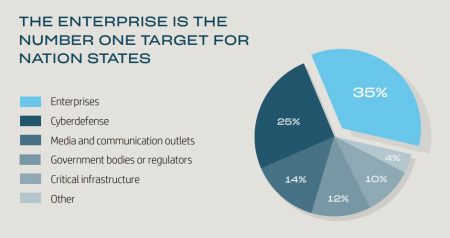

L’étude montre par ailleurs que les entreprises sont bien directement ciblées par les attaques d’Etats-nations:

Pour ces responsables, ces menaces « étatiques » se traduisent par différentes préoccupations spécifiques :

- 49% s’inquiètent du sabotage des SI,

- 43% d’une perturbation des opérations commerciales,

- 43% d’un vol de données clients,

- 42% d’un impact sur les revenus de l’entreprise,

- 42% d’un vol de documents sensibles.

Le groupe d’experts HP Wolf Security leur donne raison et s’inquiète par ailleurs que les techniques déployées pour réaliser ses campagnes d’attaques d’États-nations ne soient récupérées par les cybercriminels « classiques ». « Les outils développés par les États-nations se sont retrouvés à de nombreuses reprises sur le marché noir. Un exemple tristement célèbre est l’exploit Eternal Blue, qui a été utilisé par les pirates de WannaCry », commente Ian Pratt, Chef de la Sécurité de la division Systèmes Personnels chez HP. « Aujourd’hui, le retour sur investissement est suffisamment élevé pour permettre aux groupes de cybercriminels de renforcer leur niveau de sophistication. Ils commencent à imiter certaines des techniques déployées par les États-nations. La récente attaque de logiciel de supply chain lancée contre les clients de Kaseya par un groupe de cybercriminels en est une illustration. C’est la première fois, à ma connaissance, qu’un groupe de pirates utilisent le ransomware pour une attaque de logiciel de supply chain de cette manière ».

Pour en savoir plus sur l’enquête Toluna-HP : Nation States, Cyberconflict and the Web of Profit | HP Threat Research