Secu

Oups ! 98% des vulnérabilités open source ne sont pas là où on les cherche…

Par Laurent Delattre, publié le 03 février 2026

Les entreprises protègent les images « stars », pendant que les vraies failles se cachent dans les dépendances que personne ne regarde. L’alerte Notepad++ et le dernier rapport Chainguard remettent la « longue traîne open source » au centre du jeu cyber. La supply chain logicielle doit se sécuriser comme un flux continu, pas comme un inventaire.

La récente cyberattaque contre le mécanisme de mise à jour du logiciel Notepad++ a remis un coup de projecteur aux vulnérabilités de la supply chain logicielle notamment, mais pas uniquement et loin de là, dans l’écosystème open source.

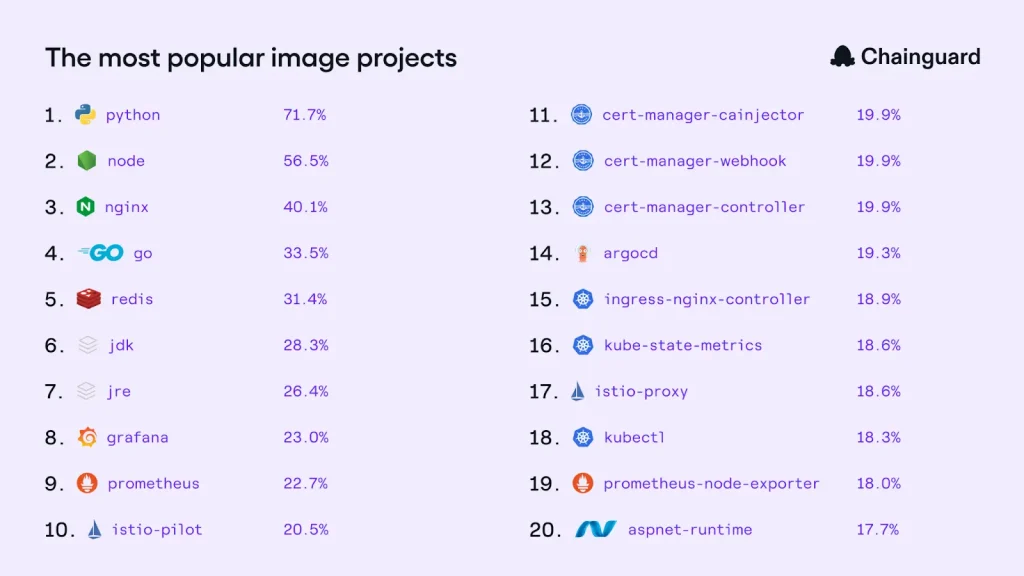

Ainsi, l’essentiel du cyber-risque ne se concentre pas là où l’attention se porte naturellement… C’est sans doute l’un des rappels les plus utiles du dernier rapport « The State of Trusted Open Source: December 2025 » de Chainguard. Selon cette étude, 98% des vulnérabilités (CVE) observées et corrigées sur la période d’analyse se situent en dehors des 20 images conteneurs les plus utilisées.

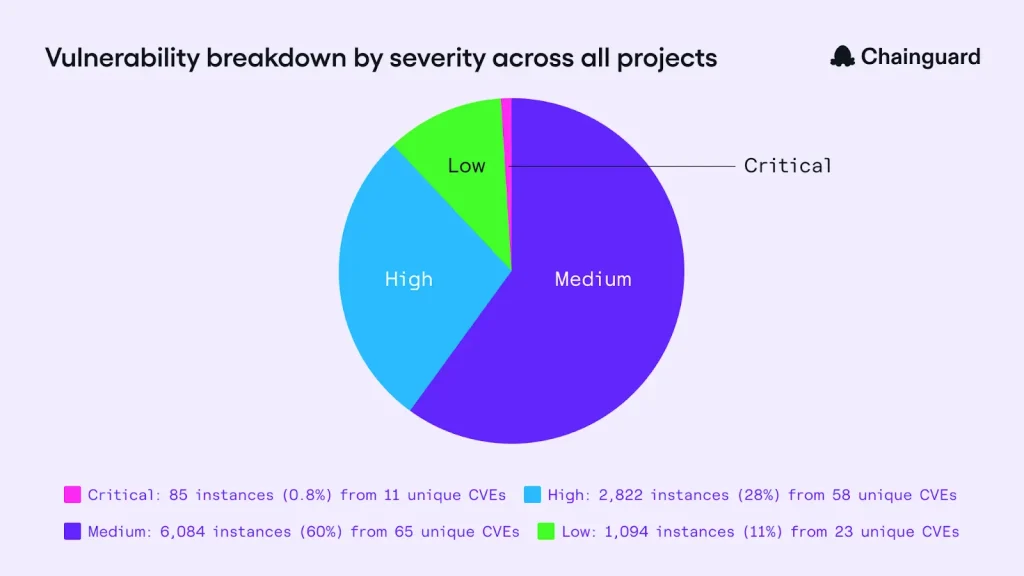

Chainguard met ici en lumière un décalage préoccupant entre les priorités des équipes de développement et la localisation réelle du risque. L’analyse, qui porte sur plus de 1 800 projets d’images containers, 10 100 instances de vulnérabilités et 154 CVE uniques suivies entre septembre et novembre 2025, dessine le portrait d’un écosystème où la menace se concentre précisément là où personne ne regarde. Et le risque se déplace vers « la longue traîne » des dépendances open source autrement dit vers cette multitude de bibliothèques, paquets, plugins, sous-dépendances ou images plus rares, chacune adoptée par peu d’équipes et pourtant omniprésentes dès qu’on additionne tout. Les vulnérabilités et les problèmes de conformité se trouvent majoritairement dans ces dépendances moins visibles mais aussi, trop souvent, moins gouvernées.

Le problème n’est pas dans les images phares

Les vingt images les plus populaires ne représentent que 1,37 % du catalogue total et environ la moitié des téléchargements. L’autre moitié provient de ce que Chainguard appelle la « longtail » : 1 436 images qui constituent en moyenne 61,42 % du portefeuille de containers de chaque client. « La moitié des charges de travail en production reposent sur des images de la longue traîne. Ce ne sont pas des cas marginaux. Elles sont au cœur de l’infrastructure de nos clients », insistent les auteurs. Cette longue traîne n’a rien d’anecdotique : elle fait tourner la moitié de l’infrastructure critique des entreprises.

Or, c’est précisément dans cette zone d’ombre que se concentre l’essentiel du risque. Sur les trois mois analysés, seules 214 CVE corrigées concernaient les vingt projets phares, soit à peine 2 % du total. Les 98 % restants, représentant 10 785 instances de vulnérabilités, se nichaient dans les images moins visibles. « C’est 50 fois le nombre de CVE des 20 images les plus populaires ! », souligne le rapport. Avec une vérité : « La popularité ne reflète pas le risque ». Les développeurs consacrent naturellement leur attention aux composants centraux de leur stack, mais le fardeau sécuritaire s’accumule ailleurs, dans ces dépendances qu’aucune équipe n’a le temps de surveiller.

Pour une DSI, le problème n’est pas seulement la volumétrie. La difficulté tient au caractère structurel de cette « longue traîne » : dépendances moins visibles, ownership plus flou, cycles de mise à jour moins réguliers, et arbitrages permanents entre delivery et hygiène de sécurité. Cette asymétrie crée ce que Chainguard qualifie de « déconnexion » : il est parfaitement rationnel pour une équipe d’ingénierie de se concentrer sur les projets essentiels à son activité, mais la majorité de l’exposition se situe dans l’immense ensemble des dépendances que personne ne gère activement. « Les logiciels modernes reposent sur un portefeuille vaste et mouvant de composants open source, dont la plupart se situent en dehors des 20 images les plus populaires », analyse le rapport. « Ce n’est pas là que les développeurs passent leur temps, mais c’est là que s’accumule l’essentiel du risque en matière de sécurité et de conformité. »

Le point qui change la donne : la vitesse de remédiation

Face à ce constat, la vitesse de remédiation devient l’étalon de la confiance selon Chainguard. L’éditeur en profite ici pour faire sa propre publicité. Pour rappel, cette entreprise, spécialisée dans la sécurisation de la supply chain logicielle open source, fournit aux organisations des versions sécurisées et vérifiées de logiciels ouverts, en corrigeant les failles de sécurité avant qu’elles ne posent problème. Ainsi, l’éditeur revendique un temps moyen de correction des CVE critiques inférieur à 20 heures. Durant l’ensemble de la période considérée, il a résolu 63,5% des critiques résolues en moins de 24 heures et atteint 97,6% de résolution sous deux jours et 100% sous trois jours.

Des performances qui dépassent largement les SLA annoncés de sept jours pour les failles critiques et quatorze jours pour les autres catégories.

Surtout, cette vélocité s’applique uniformément à l’ensemble du catalogue, pas seulement aux images vedettes. Pour chaque CVE corrigée dans un projet du top 20, Chainguard en résout cinquante dans des images moins populaires.

Sans vitesse, la conformité devient une course de fond perdue d’avance, surtout lorsque les exigences s’étendent. Le rapport cite explicitement le règlement européen Cyber Resilience Act parmi les catalyseurs de la pression conformité, aux côtés des obligations SBOM et de cadres comme PCI DSS ou NIS 2. Autrement dit, la question que les DSI doivent se poser n’est plus seulement « quels composants sont utilisés ? », mais « à quelle vitesse la chaîne logicielle absorbe les correctifs, partout, y compris dans le moins visible ? ».

Une pression européenne bienvenue

On le sait, l’Europe pousse aujourd’hui vers plus de traçabilité, de preuve et de responsabilité dans la supply chain logicielle. Le CESIN rappelait d’ailleurs en janvier dans son baromètre 2026 que un tiers des entreprises estimaient que plus de 50% de leurs incidents de cybersécurité étaient liées à leur supply chain. Dans ce contexte, la longue traîne évoquée par Chainguard n’est pas un détail technique : elle devient le principal facteur de coût, de risque résiduel et de charge opérationnelle, précisément parce qu’elle échappe aux mécanismes classiques de standardisation et de contrôle.

Le rapport interpelle ainsi les DSI et RSSI sur un angle mort systémique : la sécurité du logiciel open source ne peut se limiter aux composants visibles. « Il faut sécuriser la « majorité silencieuse » de votre chaîne d’approvisionnement logicielle avec la même rigueur que vos charges de travail les plus critiques », conclut l’étude de Chainguard. Cette « majorité silencieuse » des dépendances, que la plupart des organisations n’ont ni le temps ni les ressources de patcher, représente le véritable front de la bataille pour la sécurité de la supply chain. Une leçon qui mérite sans doute d’être rappelée…

À LIRE AUSSI :

À LIRE AUSSI :