Secu

De la crise de confiance au « secure by default » : ce que révèle le second rapport SFI sur la cure cyber de Microsoft

Par Laurent Delattre, publié le 14 novembre 2025

Microsoft a transformé la Secure Future Initiative en opération de rattrapage XXL pour regagner la confiance perdue sur le terrain de la sécurité. Le rapport 2025 dévoile une mécanique d’hygiène cyber à grande échelle impressionnante et pointe autant sur les réussites que sur les immenses chantiers encore à concrétiser. Une forme de transparence singulière et bienvenue qui offre aux DSI une matière première rare pour benchmarker leurs propres pratiques et challenger leurs fournisseurs.

Deux ans après le lancement de sa « Secure Future Initiative » (SFI), Microsoft publie un nouveau rapport de progrès dense, chiffré, parfois un peu auto-complaisant, mais qui dépasse largement l’exercice de communication corporate.

Derrière la volonté de montrer que le groupe a pris la mesure des critiques et du rapport au vitriol du CSRB américain de 2024, se dessine surtout une sorte de manuel de transformation cyber à grande échelle dont DSI et RSSI peuvent s’inspirer pour leurs propres organisations.

SFI, la réponse à une crise de confiance

Ce rapport 2025 s’inscrit dans la continuité du premier point d’étape publié en 2024. Microsoft y rappelait que son initiative SFI est née fin 2023, dans un contexte de crise de confiance marqué par des compromissions majeures, des critiques récurrentes sur la sécurité de ses services cloud et avant même la publication du rapport du CSRB qualifiant sa culture cyber d’« inadéquate ». L’éditeur avait alors promis un changement de paradigme : faire de la sécurité une priorité au-dessus de tout, y compris de la roadmap fonctionnelle et des impératifs business.

Présentée comme « le plus grand effort d’ingénierie en cybersécurité de l’histoire de Microsoft », l’initiative SFI s’appuie désormais environ 35 000 équivalents temps plein d’ingénieurs reconvertis ou recrutés sur des sujets de sécurité, un Conseil de gouvernance cybersécurité musclé et une batterie de Deputy CISO couvrant les domaines sensibles (supply chain, fonctions corporate, Europe et conformité, industries régulées, etc.). Au-delà de l’organisation, l’initiative a surtout fait de la sécurité un critère explicite d’évaluation de la performance de tous les employés, ce qui change profondément les arbitrages du quotidien.

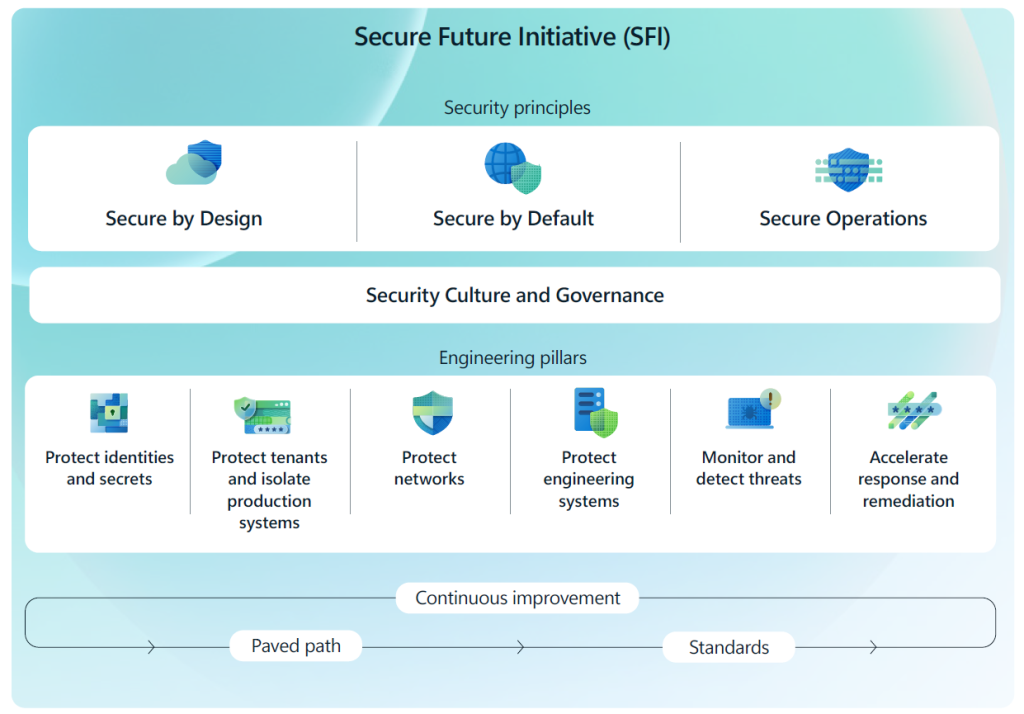

Six piliers pour structurer la transformation

Le rapport 2025 reconduit la même architecture que l’an dernier : six piliers d’ingénierie structurent la feuille de route SFI et permettent de mesurer l’avancement.

Le premier pilier cible les identités et les secrets en s’appuyant sur un renforcement des authentifications MFA et une disparition progressive des secrets exposés dans le code ou les scripts. Microsoft affirme ainsi protéger aujourd’hui plus de 99 % de ses utilisateurs et appareils critiques par une MFA résistante au phishing, et avoir industrialisé la détection des « secrets vivants » dans le code source, avec un traitement quasi temps réel.

Le deuxième pilier porte sur la protection des tenants et l’isolation des environnements de production. C’est là que Microsoft concentre l’effort d’assainissement de son patrimoine Azure et Entra ID : suppression de millions de tenants et d’applications inactifs, réduction drastique des rôles à privilèges élevés, durcissement des configurations par défaut, confinement des comptes à risque sur des environnements d’administration verrouillés.

Le troisième pilier traite de la sécurité réseau, dans une logique « zero trust » et de micro-segmentation. L’éditeur met en avant la montée en puissance d’un « Network Security Perimeter » maison, la désactivation systématique d’expositions publiques là où elles ne sont pas strictement nécessaires et une meilleure classification des IP « first-party » pour limiter les mouvements latéraux.

Les piliers quatre, cinq et six se concentrent sur la fabrique logicielle (sécurisation des systèmes d’ingénierie, des pipelines CI/CD et des environnements de build), la détection et la télémétrie (normalisation des journaux, couverture de la production, nouvelles règles de détection TTP) et enfin l’accélération de la réponse et de la remédiation, avec un usage assumé d’outils d’IA pour prioriser vulnérabilités et signaux faibles.

Un rapport qui met à nu un gigantesque chantier d’hygiène cyber

La première lecture du rapport 2025 laisse une impression proche de celle du premier exercice : avant d’être un programme d’innovation, SFI reste d’abord une opération d’hygiène numérique colossale.

Microsoft documente par exemple la suppression de millions de tenants et d’applications Entra ID non utilisés, la réduction des identités à privilèges élevés, la migration quasi complète des anciens modèles Azure vers ARM, la généralisation de postes d’administration « locked-down » pour les profils les plus sensibles. Autant de chantiers que connaissent bien les DSI, mais rarement à cette échelle.

Même logique côté identité : généralisation de la MFA résistante au phishing, durcissement des politiques de tokens, bascule des services critiques vers Azure Confidential Computing pour limiter l’exposition des secrets, standardisation des bibliothèques de validation des tokens pour réduire les implémentations maison fragiles.

Sur le plan de la visibilité, le rapport met en avant une couverture de télémétrie quasi exhaustive des environnements de production, une rétention multi-année des logs pour plusieurs grandes catégories de journaux et l’ajout de dizaines de détections ciblant les tactiques et techniques offensives prioritaires. À l’échelle d’un groupe du CAC 40, ce serait déjà une transformation majeure… À l’échelle de Microsoft, cela donne une idée de la dette de sécurité accumulée au fil des années.

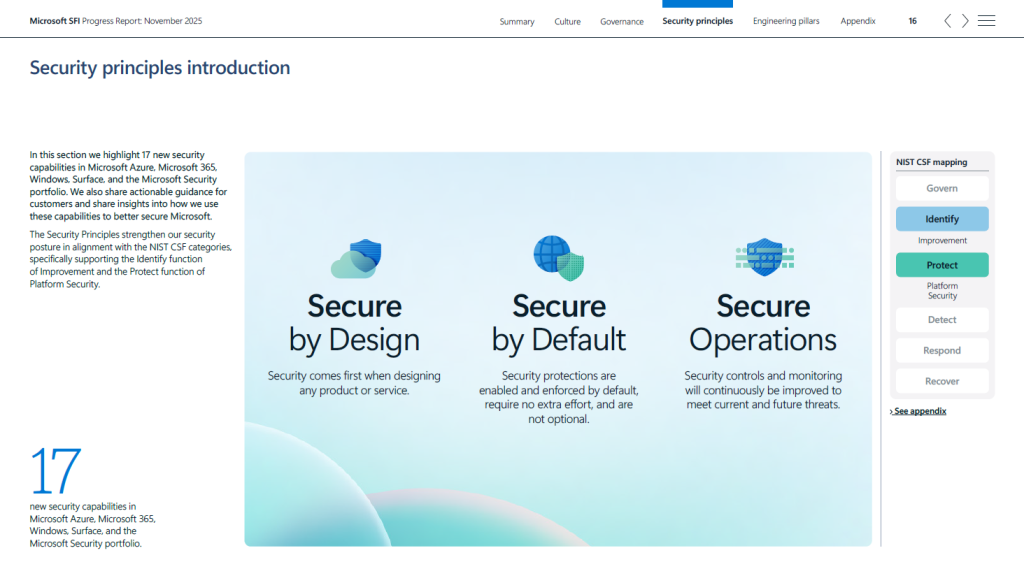

Ces efforts se traduisent aussi par des améliorations fonctionnelles au sein des solutions Microsoft. Sous la pression de l’initiative SFI, 17 fonctionnalités de sécurité nouvelles sont apparues.

Côté cloud, outre l’extension de la MFA obligatoire à l’ensemble des utilisateurs Azure, Microsoft a renforcé les opérations par un accès VM « secure-by-default » via Azure Bastion Developer, par la mise à jour du Microsoft Cloud Security Benchmark (MCSB v2) et par un durcissement automatique des configurations sur Azure Local, avec 25 % de paramètres de sécurité supplémentaires activés par défaut.

Sur la couche productivité, Microsoft 365 a introduit un rôle dédié d’« AI Administrator », des contrôles centralisés de cycle de vie des agents Copilot et une meilleure transparence sur les requêtes web via Purview DSPM, histoire d’encadrer plus strictement l’usage de l’IA générative dans les tenants.

Côté outils de sécurité, Purview DSPM est spécifiquement tourné vers les données exploitées par les Copilots et agents IA, Sentinel est repositionné en plateforme « AI-first » capable de corréler signaux et graphes via data lake et MCP, et les nouveaux agents Security Copilot automatisent les tâches de tri à haut volume.

Enfin, côté Windows et Surface, l’éditeur insiste sur la réécriture progressive de composants en langages « memory-safe » et sur la montée en puissance de mécanismes comme Hotpatch, censés réduire la fenêtre d’exposition entre la publication d’un patch et son déploiement effectif. En 2022-2023, environ 50 % des vulnérabilités corrigées par Microsoft (CVE) étaient liées à des problèmes de mémoire, d’où la réécriture de firmwares et drivers en Rust. Microsoft met aussi en avant les efforts de résilience opérationnelle au cœur des PC Surface (avec leurs protections hardware) mais aussi sur Windows 11 avec l’arrivée de Quick Machine Recovery (pour éviter les incidents comme celui de Crowdstrike en 2024) et l’extension des scénarios d’authentification sans mot de passe (Windows Hello, passkeys).

Microsoft ne s’en cache pas. Sur les 28 grands objectifs fixés par SFI, deux ans après son démarrage, 5 sont « presque » terminés (complétés entre 95% et 99%), 12 ont fait des progrès significatifs (ont dépassé les 66% de complétion), et 11 reste des chantiers en cours (4 ayant même à peine débuté).

Quelques chiffres clés du rapport SFI

* Environ 35 000 ETP d’ingénieurs désormais dédiés à la sécurité chez Microsoft.

* 95 % des employés ont suivi la dernière formation interne « Guarding Against AI-powered Attacks », course la mieux notée du catalogue sécurité.

* Le sentiment sécurité des équipes d’ingénierie a gagné 9 points depuis 2024, et 79 % des ingénieurs estiment désormais pouvoir prioriser la sécurité sans perdre en productivité.

* 95 % des VMs de signature Entra ID ont été migrées vers Azure Confidential Compute. Microsoft présente cet effort comme le plus grand workload « confidential compute » d’Azure.

* 99,6 % des utilisateurs et appareils critiques protégés par une MFA résistante au phishing (FIDO2, passkeys, certificats…).

* Près de 6,9 millions de tenants et 1,2 million d’applications Entra ID inutilisés ont été supprimés pour réduire la surface d’attaque.

* Plus de 44 millions de ressources Azure sont auditées automatiquement pour vérifier le respect du « Safe Secrets Standard ».

* 98 % des ressources cloud historiquement gérées via Azure Service Manager ont été migrées vers Azure Resource Manager (ARM).

* 112 000 postes d’administration “locked-down” ont été déployés pour les environnements de production sensibles.

* 98 % de l’infrastructure de production est désormais couverte par une télémétrie centralisée avec jusqu’à deux ans de rétention pour les principaux journaux.

* Plus de 250 règles de détection opérationnelles ciblant des TTP prioritaires ont été intégrées à Microsoft Defender et à la stack sécurité interne.

* Le programme de bug bounty a déjà distribué plus de 17 Millions de dollars à 344 chercheurs issus de 59 pays, avec des primes pouvant atteindre 5 Millions de dollars pour les failles les plus critiques.

* Les systèmes de défense de Microsoft traitent plus de 100 000 milliards de signaux par jour.

Un mémo de bonnes pratiques pour les DSI et RSSI

Pris comme simple morceau de storytelling, le rapport SFI peut agacer. Pris comme un retour d’expérience structuré, il constitue en revanche un support utile aux DSI et RSSI en quête de priorisation.

Premier enseignement : la cybersécurité ne progresse pas durablement sans transformation culturelle et gouvernance adaptée. L’intégration de la sécurité dans les objectifs individuels, la création de Deputy CISO au plus près des métiers, la mise en place d’une gouvernance centralisée pour les pipelines de build ou la définition de standards d’ingénierie obligatoires sont autant de leviers transposables, à une autre échelle, dans les organisations françaises. La lecture du rapport montre bien que les chantiers techniques avancent plus vite quand les structures de décision ont été clarifiées en amont.

Deuxième enseignement : l’assainissement de la surface d’attaque reste le socle de tout le reste. Comptes dormants, tenants oubliés, applications SaaS non utilisées, rôles trop permissifs, réseaux à plat : la plus grande partie de l’effort décrit par Microsoft relève de cette hygiène de base. Là encore, le rapport peut servir de check-list implicite aux DSI : inventaire fiable, nettoyage massif, standardisation des configurations, séparation des environnements, réduction des droits, tout ce qui peut paraître « peu stratégique » dans un comité d’investissement mais qui fait la différence en cas d’attaque.

Troisième enseignement : la bascule vers le « secure by default » est entamée mais reste un chantier de longue haleine. Microsoft détaille le durcissement de nombreux paramètres par défaut dans Azure, Microsoft 365, Purview ou encore dans ses services PaaS. Il résulte d’une constatation devenue philosophie : il ne suffit plus de proposer des options de sécurité avancées, il faut les activer par défaut, quitte à accompagner les métiers dans l’ajustement. Le rapport illustre bien le changement de posture, avec des configurations plus restrictives dès le départ et un accompagnement des clients pour gérer les cas d’exception.

Quatrième enseignement : l’IA devient un levier opérationnel, mais pas une baguette magique. Microsoft revendique des gains massifs de productivité dans le tri des alertes, la priorisation des vulnérabilités ou la qualification du phishing grâce à Security Copilot et aux différents agents intégrés dans son écosystème. Là encore, le rapport donne des pistes très concrètes et invite à utiliser l’IA pour automatiser le travail ingrat et répétitif, tout en maintenant une supervision humaine forte et en documentant précisément ce qui est délégué aux modèles.

Un miroir déformant… mais utile

Faut-il pour autant prendre ce rapport pour argent comptant ? Certainement pas. Comme l’an dernier, l’exercice reste très encadré : Microsoft choisit ses indicateurs, met en avant ce qui progresse, dit peu des échecs (et il y en a eu de terribles en 2025) et reste discret sur la corrélation entre ces efforts et la baisse effective des incidents ou de leur impact. L’entreprise continue à traîner un passif lourd, et certains correctifs mis en avant font surtout ressortir à quel point certaines pratiques de base ont été mises en place tardivement au regard de son rôle systémique dans les SI mondiaux.

Par ailleurs, le rapport ne répond pas à toutes les questions que peuvent se poser les DSI. Il aborde peu la dépendance croissante à l’écosystème Microsoft en matière de sécurité, alors même que nombre d’organisations cherchent à éviter de « mettre tous leurs œufs dans le même panier ». Il ne détaille pas non plus, ou très peu, la manière dont les enseignements de SFI sont répercutés vers les partenaires, intégrateurs et éditeurs tiers qui complètent l’environnement de Redmond.

Reste que, dans un paysage où la transparence n’est pas la norme, ce type de document garde une vraie valeur. Il offre une vue rare sur la façon dont un géant du cloud industrialise sa défense, arbitre ses priorités, rationalise ses actifs et tente d’infuser une culture de la sécurité à tous les étages. Et il fournit, en creux, une grille de lecture que toute DSI peut adapter à son propre contexte : où en est-on sur l’inventaire ? la gouvernance ? la réduction des privilèges ? la normalisation des logs ? l’usage de l’IA pour soutenir les équipes sécurité ?

Au final, SFI reste pour Microsoft un long chemin de pénitence autant qu’un programme de transformation. Mais pour les entreprises clientes, ce deuxième rapport ressemble à un document de travail plus qu’à une plaquette marketing, et c’est une bonne nouvelle. À condition, bien sûr, de le lire avec un œil critique, il peut devenir un outil de benchmark et un accélérateur de plans de remédiation internes. Car ce qu’il enseigne dans le fond, c’est comment faire de la cyber-résilience non plus un centre de coûts, mais un levier de confiance et de compétitivité.

Les grands échecs cyber de Microsoft en 2025

Malgré des progrès réels sur la culture et l’ingénierie de sécurité, l’année 2025 aura rappelé, parfois brutalement, l’ampleur du chantier qui reste à effectuer et les fragilités persistantes de l’écosystème Microsoft.

En avril, le rapport 2025 de Beyond Trust sur les vulnérabilités Microsoft révélait que 1360 failles avaient été recensées sur l’année 2024, établissant un nouveau record. C’est surtout une hausse de 11 % par rapport au précédent pic historique de 2022 qui est vraiment inquiétante.

En juin, la faille CVE-2025-32711 plus connue sous le nom d’« EchoLeak » démontrait qu’un agent IA intégré peut exfiltrer des données via un simple e-mail piégé. Plusieurs chercheurs la qualifient de première exploitation zero-click d’un agent LLM en production, mettant en lumière la difficulté de borner réellement le périmètre d’action d’une IA intégrée au cœur de la suite bureautique.

En juin toujours, une RCE critique (CVE-2025-47176) dans Outlook illustrait à quel point un client lourd massivement déployé reste une cible de choix.

Au cœur de l’été, une vulnérabilité zero-day SharePoint « on-premise » a massivement été exploitée par des groupes étatiques. Elle a remis en cause les correctifs incomplets et la lenteur de réaction de l’éditeur sur un composant encore très répandu dans les SI.

En septembre dernier, Microsoft corrigeait l’une des pires failles de l’histoire du cloud : une faille notée 10/10 sur l’échelle de sévérité CVSS. Elle permettait à n’importe quel attaquant de se fabriquer un passe‑partout numérique capable d’ouvrir presque toutes les portes protégées par Microsoft Entra ID, que ce soit dans Azure, Microsoft 365 ou dans des services tiers qui s’appuient sur Entra ID pour l’authentification.

Le 27 octobre dernier, une faille critique dans WSUS permettant l’exécution de code à distance exposait massivement les serveurs Windows Server obligeant Microsoft à publier un correctif d’urgence.

Le 29 octobre dernier, une erreur de configuration provoque une panne mondiale affectant Azure, Microsoft 365 et des services tiers. L’incident dure plusieurs heures, bloque authentification et accès à de nombreux services critiques et alimente la communication opportuniste des concurrents, Google en tête, sur le thème « quand, pas si, Microsoft 365 tombe ». Au-delà du simple incident technique, l’épisode illustre les risques systémiques d’une dépendance forte à un petit nombre de fournisseurs cloud et la nécessité de scénariser la continuité d’activité multi-fournisseurs.

À LIRE AUSSI :

À LIRE AUSSI :

À LIRE AUSSI :